În prezent, există un număr mare de formate speciale de date utilizate pentru a înregistra informații pe un CD. Acestea includ nu numai formatul pentru date audio (CD Digital Audio - CD-DA) și formatul utilizat pentru stocarea informațiilor arbitrare într-o formă general acceptată pentru sistemele informatice moderne (DATA CD), ci și formate specifice care vă permit să creați fotografii. colecții (Kodak CD, CD -G), stochează informații video într-o formă redabilă (CD-I), stochează informații specifice text împreună cu date audio (CD-TEXT) și altele. Precursorul tuturor acestor formate este un CD audio obișnuit. Dezvoltarea altor formate a fost asociată exclusiv cu saltul extraordinar de tehnologie care a avut loc la scurt timp după introducerea CD-urilor audio în producția de masă. Philips, în calitate de dezvoltator al standardului de bază pentru înregistrarea CD-urilor audio, a fost forțat să recunoască nevoia de a dezvolta o abordare fundamental nouă a problemei scrierii datelor structurate pe un CD. Mai mult, datorită existenței pe piața mondială a unui număr de platforme hardware care rulează pe sisteme de operare semnificativ diferite, s-a încercat unificarea formatului de înregistrare a datelor pe un CD. Astfel, au apărut formate de înregistrare foarte exotice, în unele cazuri necesare pentru scrierea de jocuri și multimedia bazate pe console de jocuri (Amiga CD32, Atari Jaguar, Sony Playstation), în altele - pentru a extinde posibilitățile unei abordări multimedia în tehnologiile informatice și de consum în principiu (Video-CD, CD-I, CD-XA, CD-TEXT, CD-G). Un detaliu important trebuie remarcat - toate aceste formate sunt o adaptare a formatului de bază pentru înregistrarea CD-urilor audio.

Astfel, într-o perioadă record de timp, au apărut pe piață un număr imens de CD-uri, purtând o varietate de informații, atât în ceea ce privește conținutul, cât și costul real. În același timp, a apărut și problema distribuirii ilegale a acestui gen de date.

În cei 15 ani de dezvoltare a industriei mass-media și a calculatoarelor, au existat încercări de a proteja acest tip de proprietate intelectuală și au avut succes. Cu toate acestea, pur și simplu nu are sens să vorbim despre metodele care au fost utilizate în acel moment pentru a implementa protecția ca metode care pot fi folosite probabil în afara fabricii. Protecția discurilor din acei ani s-a bazat exclusiv pe manipulări cu acoperirea discurilor, ceea ce era practic imposibil de făcut fără o mașină de presare pentru replicarea discurilor în fabrică.

Dar acum situația s-a schimbat. Nu cu mult timp în urmă, au apărut pe piață dispozitive de ardere a discurilor, permițându-vă să efectuați manipulări destul de complexe atât cu datele, cât și cu fizica procesului de înregistrare. Și, cel mai important, aceste dispozitive au devenit destul de accesibile și nu necesită echipamente speciale.

Luați în considerare metode pentru protejarea informațiilor de pe un CD:

Metoda 1 Protejarea informațiilor prin încălcarea unor semnale de control care sunt scrise pe disc sincron cu datele.

Metoda 2 Protecția informațiilor prin scrierea pe un suport pregătit anterior, a cărui suprafață conține o serie de defecte irecuperabile care nu interferează cu citirea, dar interferează fundamental cu rescrierea discului.

Metoda 3 Protecția informațiilor bazată pe schimbarea sistemului de fișiere utilizat pentru înregistrare. Trebuie spus că, în ciuda faptului că această metodă de protecție este oarecum mai puțin universală, vă permite și să protejați eficient datele de posibilitatea copierii ilegale a întregului disc, deoarece. este posibilă o implementare hibridă a metodelor 1-3.

Să aruncăm o privire mai atentă la fiecare dintre aceste metode.

Metoda 1

Când absolut toate tipurile de date sunt înregistrate pe un CD, un număr de semnale digitale de control sunt generate și înregistrate sincron cu blocurile de date. O astfel de înregistrare în marea majoritate a cazurilor se face în hardware și înseamnă că dispozitivul, folosind un generator intern, generează secvențe de control fără participarea directă a programului copiator și le plasează la sfârșitul fiecărui bloc de date. Astfel de secvențe sunt numite subcanale. Există doar opt subcanale și se obișnuiește să le numerotezi cu litere engleze mici P, Q, R, S, T, U, V, W.

CD-urile înregistrate în standardul CD-DA utilizează doar două subcanale - subcanalul P, care este în esență un stroboscop atunci când transmite date de la inițiator către dispozitiv și subcanalul Q, în care informațiile despre codul de timp, starea dispozitivului au fost. înregistrate, coduri pentru un corector de erori hardware care funcționează conform schemei Solomon-Reed și altele. Pentru utilizare ulterioară, au fost rezervate încă 6 subcanale - R-W, care sunt înregistrate pe un CD, dar nu sunt utilizate efectiv. În timpul dezvoltării formatului CD-DA în alte formate, au fost făcute doar câteva încercări reușite de a utiliza subcanalele R-W. De exemplu, în subcanalul R, când un disc este înregistrat în formatele CD-G și CD-TEXT, pentru fiecare piesă sunt înregistrate anumite informații despre utilizatori despre drepturile de autor și autor. În cazuri rare, informațiile de la subcanalele R-W sunt folosite de programele de testare pentru a evalua performanța unui anumit cititor / scriitor de disc. În practică, astăzi un CD obișnuit care conține informații de tip arbitrar transportă 75% din subcanalele neutilizate.

Această situație vă permite să protejați CD-ul într-un mod special. În procesul de înregistrare a subcanalelor, blocurile complet umplute sunt formate separat de date, iar o astfel de înregistrare nu încalcă niciun acord și standard pentru înregistrarea datelor pe un CD, ci completează. În zona subcanalului neutilizat se înregistrează informații suplimentare de control care sunt implicit legate de datele subcanalelor P și Q. Programul de scriere a discurilor protejate în acest mod folosește datele subcanalului Q pentru a forma W. -subcanal. Datele care trebuie scrise pe subcanalul W sunt în esență datele de control corespunzătoare codificate cu un algoritm simetric. Cheia primară pentru codificare se formează pe baza datelor înregistrate în zonele de serviciu de pe CD. În paralel, este introdus un subcanal R suplimentar pseudo-gating. Esența introducerii acestuia din urmă constă în faptul că o parte din datele scrise pe disc sunt plasate în zona cu subcanalul Q corect, dar cu un stroboscop principal eronat. Când citiți un CD înregistrat în acest mod, aceste date vor fi pur și simplu ignorate fără a provoca un mesaj de eroare. Cu toate acestea, atunci când se folosește un program care poate citi corect astfel de discuri, înainte de a decide cât de eficientă este informația citită, canalele reale și pseudo-gate vor fi disjunse, ceea ce va asigura citirea corectă și completă a datelor în întregime.

Sensul introducerii unui subcanal W codificat este următorul. Majoritatea programelor nu citesc zona subcanalului direct atunci când copiază disc pe disc, ci folosesc generatoare încorporate sau se bazează pe capacitățile dispozitivului însuși. Dacă încercați să suprascrieți un disc folosind algoritmi W și R similari, subcanalele se vor pierde. Programul care a fost copiat ilegal, înainte de lansare sau în timpul instalării acestuia, va verifica ultrastructura subcanalelor media de pe care a fost lansat, iar dacă decodarea subcanalului cu cheia programului obținut nu dă un rezultat de control, acesta pur și simplu nu va începe.

Această opțiune de protecție este și mai eficientă atunci când este utilizată împreună cu metoda 2.

Metoda 2

Datele trebuie scrise pe un disc care conține zone care pot fi citite „proaste”. Astfel de zone nu ar trebui să interfereze cu citirea datelor prin oricare dintre metodele acceptate pentru acest format. Încercările de a citi aceste zone în timpul extragerii unui CD ar trebui să eșueze și să anuleze procesul de extragere.

Există o serie de inscriptoare CD care acceptă comenzi pentru a controla puterea laserului și viteza arborelui de antrenare. Acestea includ Plextor, Matsashita, Plasmon și unele modele Teac. Crearea unei zone proaste pe un disc se reduce la procedura de variație haotică a acestor parametri în timpul procesului de înregistrare folosind comenzile Optical Power Calibration și Set Shaft Spd SCSI. O condiție necesară și suficientă pentru citirea ulterioară cu succes a datelor scrise în acest mod este monitorizarea precisă a zonelor defectuoase în momentul scrierii. Aceasta înseamnă că software-ul de scriere variază parametrii laser înainte de scriere, după care, atunci când sunt atinse condiții normale de înregistrare pe suprafața discului în acea locație, scrie date eficiente. Mai mult, datele subcanalului Q, care este responsabil pentru poziționarea următorului sector nedefectuat, sunt formate în cadrul programului de scriere și nu de dispozitivul în sine și sunt înregistrate separat.

Astfel, folosind acest algoritm, putem obține un disc securizat cu aproape orice date.

Dezavantajul acestei metode este o reducere semnificativă a cantității totale de date care pot fi scrise în același timp cu creșterea gradului de protecție a discului. Cu toate acestea, avantajul metodei este că niciun dispozitiv de copiere nu va putea face o copie a unui astfel de disc în modurile TAO (Track-at-Once), SAO (Session-at-Once) și RAW. Desigur, utilizatorul poate copia ilegal datele fără a duplica structura discului, dar o verificare software ușor de implementat a suportului de pe care este lansat programul nu va face posibilă lansarea programului altfel decât de pe CD-ul original.

Metoda 3

Scrierea datelor pe orice suport se face întotdeauna într-un mod structurat. Metoda de construire a structurilor de bază pentru organizarea informațiilor pe medii este denumită în mod obișnuit sistem de fișiere. Această metodă determină parametri precum dimensiunea deschiderii de citire/scriere (uneori denumită în mod eronat lungimea sectorului), modul în care sunt generate intrările de director și tabelele de alocare, datele de sincronizare și codurile de sumă de control.

Scrierea datelor pe un CD se face folosind sistemul de fișiere CDFS(Sistem de fișiere pe disc compact). În acest caz, în zona de serviciu se formează un tabel de alocare a datelor, care conține vectori de început de date (piste sau fișiere) și lungime.

Esența acestei metode de protecție este utilizarea unui sistem de fișiere non-standard cu o înregistrare absolut standard a tabelului de alocare. Când scrieți un set de date pe disc, programul de scriere generează un tabel și îl scrie în partea corespunzătoare a zonei de servicii. În acest caz, intrarea dimensiunii datelor rămâne egală cu zero, iar primul vector de date indică zona în care, în standard CDFS-format conține un bloc de date corespunzător unui program de încărcare specific. Datele în sine sunt scrise după acest bloc în formatul unui sistem de fișiere protejat.

Dacă încercați să copiați un astfel de disc, cititorul standard va determina că discul este plin, dar lungimea totală a tuturor fișierelor este aproape de zero. Și nu va putea copia în alt mod decât modul RAW. Pe de altă parte, la pornirea de pe un astfel de disc, programul de încărcare, care va începe să funcționeze automat, va citi corect datele din zone cu un sistem de fișiere nestandard, după care va porni aplicația înregistrată pe disc. Utilizarea acestei metode este posibilă împreună cu metodele 1 și 2, ceea ce crește și mai mult fiabilitatea protecției.

Metodele descrise vă permit să vă protejați împotriva încercărilor de copiere folosind modurile TAO, SAO și RAW. Cu toate acestea, trebuie amintit că există și o metodă de a face o copie de pe CD-ul matrice-original în fabrică, atunci când o copie fizică completă și exactă este realizată pe o mașină de presă, iar apoi replicată în volumele necesare piraților. . Dar aceasta este mai degrabă o problemă în rezolvarea problemelor generale de securitate la compania producătoare. Prin urmare, credem că metodele pe care le-am dezvoltat ar trebui să reducă semnificativ posibilitatea de copiere și replicare ilegală a datelor de pe un CD.

Comparația diferitelor protecții.

Acest tabel va permite, într-o formă vizuală, nu numai obținerea parametrilor principali ai tuturor sistemelor de protecție, ci și analiza proprietăților acestora. O apărare puternică poate fi numită una care nu este deschisă deloc (nu este încă deschisă). Promițător poate fi considerat cel care este deschis, dar deschis într-un fel sau altul. O astfel de protecție are perspectiva de a deveni greu de spart dacă dezvoltatorii săi pot consolida unul sau altul bloc slab. Și vom lua în considerare protecția slabă care este piratată prin toate cele trei metode cunoscute, ceea ce indică o funcție de protecție extrem de scăzută.

| Nume de protecție | Producător/țară | Metoda de protectie | Nevoia de echipamente speciale pentru protecție | Protejarea loturilor mici pe CD-R\RW | Metode de hacking |

| CD Cops | Link Securitatea datelor | NU | NU | Există mai multe „fisuri” * | |

| blocare cu laser | MLS LaserLock International | DA | NU | Emulare**, copiere pe biți***, „crack” | |

| StarForce | Tehnologia de protecție (Rusia) | Analiza caracteristicilor fizice ale CD. Fără etichetare | NU | DA | Protecția nu a fost deschisă încă**** |

| Disc sigur | Corporația Macrovision | Aplicarea marcajelor de non-copie | DA | NU | |

| SecuRom | Sony | Aplicarea marcajelor de non-copie | DA | NU | Emulare, copiere pe biți, „crack” |

| TAGES | Thomson & M.P.O. | Analiza caracteristicilor fizice ale CD. Fără etichetare | NU | NU | Emulare, crack |

*Termenul „crack” se referă aici la un program extern capabil să respingă protecția. Cu această metodă, se fac modificări codului de program protejat.

**Acest tip de software emulează semnele laser. Cu această abordare, nu se fac modificări codului programului care se deschide.

***Cea mai obișnuită metodă de copiere, al cărei sens este utilizarea unor copiatoare speciale pe biți, cum ar fi CloneCD. Acest tip de protecție poate funcționa atât pe cont propriu, cât și împreună cu un „crack”.

****Pentru corectitudine, trebuie menționat că există un precedent pentru deschidere, dar a devenit posibil doar datorită faptului că pirații au avut acces la codul aplicației neprotejate, după care s-a făcut un crack.

Un ghid rapid pentru tehnicile de hacking și cum să vă protejați de ele

(1) Hacking prin copiere și emulare

Copie pe biți

Esența atacului este că utilizatorul (nu întotdeauna atacatorul) încearcă să copieze discul pe care îl are pentru a crea o copie (pentru uz personal sau pentru circulație).

Pentru a efectua un astfel de atac, pot fi folosite diverse programe, adesea incluse în livrarea dispozitivelor CD-R/RW. Acesta este Easy CD Creator oficial și CloneCD și BlindRead semi-oficial (semi-hacker):

Protecția ar trebui să poată contracara acest tip de hacking, deoarece hackingul începe de obicei cu el, deoarece există o mulțime de copiatoare capabile să copieze discuri cu protecție primitivă.

Metode de apărare: Există două moduri de a contracara hacking-ul. Primul este că pe disc este scrisă o anumită etichetă, care nu este copiată prin mijloace convenționale (de exemplu, se creează un segment instabil care nu poate fi citit de media, iar dacă nu este citibil, atunci nu poate fi copiat nici ). Din păcate, această metodă nu este întotdeauna stabilă, deoarece există deja programe de copiere „avansate” (aceleași CloneCD și BlindRead) care pot sări peste astfel de locuri (înlocuiți zonele instabile cu date arbitrare) și să efectueze copierea până la sfârșit. A doua metodă se bazează pe faptul că nu trebuie să scrieți nimic nicăieri, ci trebuie doar să memorați într-un anumit mod caracteristicile fizice ale discului, care pur și simplu nu pot fi reproduse prin nicio copiere, mai precis, discul în sine este copiat, dar cu o structură fizică diferită. În consecință, utilizatorul poate clona cu ușurință discuri, dar cheia va fi cea care a fost achiziționată oficial.

emulare

Această abordare vă permite să creați drivere de dispozitiv virtuale și să simulați accesul la disc. Acesta este deja hacking pur, deoarece pentru funcționarea normală a aplicației deschise, în sistem este instalat un driver special, care imită accesul la o etichetă care nu poate fi copiată de pe disc și returnează programului deschis exact datele pe care se așteaptă să le "vedea". O metodă similară este destul de des folosită la început, atunci când un hacker știe cum să obțină o etichetă care nu poate fi copiată pe un disc, dar nu dorește cu adevărat să se ocupe de program prin dezasamblare.

Contramăsura poate fi de lucru cu dispozitive de scriere/citire la un nivel scăzut, atunci când este imposibil să interceptați apelurile către echipament. Mai trebuie făcută aici o explicație: pentru ca o aplicație protejată să acceseze un CD și să verifice prezența unei etichete care nu poate fi copiată, trebuie să utilizați una dintre funcțiile de citire/scriere oferite de Windows însuși. Hackerii au dezvoltat deja o serie de mecanisme care permit interceptarea apelurilor standard către funcțiile Windows și, din moment ce poți intercepta un mesaj, înseamnă că poți simula complet citirea, înlocuind complet apelurile standard cu ale tale. După cum am menționat mai sus, această metodă de hacking poate fi contracarată doar prin accesarea unității, nu prin apeluri standard.

(2) Hack modul de program

Acesta este următorul nivel de hacking. În cazul în care nu a fost posibilă copierea aplicației, iar metoda de protecție a acesteia este, de asemenea, necunoscută, atunci hackerul trece la următorul nivel de hacking - la studiul logicii programului în sine, pentru a analiza întregul cod al aplicației, selectați blocul de protecție și dezactivați-l.

Programele de hacking se desfășoară în două moduri principale. Aceasta este depanare și dezasamblare.

Depanarea este un mod special creat de o aplicație specială - un depanator, care vă permite să executați pas cu pas orice aplicație, trecându-i întregul mediu și făcând totul ca și cum aplicația funcționează numai cu sistemul, iar depanatorul în sine este invizibil. Mecanismele de depanare sunt folosite de toată lumea, nu doar de hackeri, deoarece aceasta este singura modalitate prin care un dezvoltator poate afla de ce creația lui nu funcționează corect. Desigur, orice idee bună poate fi folosită pentru rău. Acesta este ceea ce folosesc hackerii analizând codul aplicației în căutarea unui modul de protecție.

Acesta este așa-numitul mod de execuție pas cu pas, sau, cu alte cuvinte, interactiv. Și există și un al doilea - dezasamblarea este o modalitate de a converti modulele executabile într-un limbaj de programare pe înțeles de o persoană - Assembler. În acest caz, hackerul primește o imprimare a ceea ce face aplicația. Adevărat, imprimarea poate fi foarte, foarte lungă, dar nimeni nu a spus că a fost ușor de îndepărtat protecția.

Hackerii folosesc în mod activ ambele mecanisme de hacking, deoarece uneori aplicația este mai ușor să parcurgeți pașii, iar uneori este mai ușor să obțineți o listă și să o analizați.

Să ne uităm acum la principalele metode de hacking și contracarare.

Depanatoare

Există o mulțime de depanatoare: de la depanatoare care fac parte din mediul de dezvoltare, până la depanatoare terțe care emulează care „cufundă” complet aplicația depanată în mediul analitic, oferind dezvoltatorului (sau hackerului) statistici complete despre ce și cum aplicația face. Pe de altă parte, un astfel de depanator imită mediul atât de clar încât aplicația, care rulează sub el, crede că lucrează direct cu sistemul (un exemplu tipic de astfel de depanator este SoftIce).

Opoziţie

Există multe modalități de a contracara. Acestea sunt tocmai metodele de contracarare, deoarece sarcina lor principală este de a face munca depanatorului fie complet imposibilă, fie cât mai laborioasă posibil. Să descriem principalele metode de contracarare:

Încurcă codul programului. Un mod în care funcțiile speciale sunt introduse în program și apelurile care efectuează acțiuni complexe accesează unitățile, dar de fapt nu fac nimic. Înșelătorie tipică. Hackerul trebuie să fie distras prin crearea unei sucursale care să atragă atenția cu apeluri complexe și să conțină calcule complexe și mari. Hackerul își va da seama mai devreme sau mai târziu că este înșelat, dar timpul va fi pierdut.

Folosind multithreading. Este, de asemenea, o metodă eficientă de protecție care folosește capacitățile Windows pentru execuția paralelă a funcțiilor. Orice aplicație poate merge liniar, adică instrucțiune cu instrucțiune, și poate fi citită cu ușurință de un depanator, sau poate fi împărțită în mai multe fire executate simultan, firește, în acest caz, nu se vorbește despre liniaritatea codului, și deoarece nu există liniaritate, atunci analiza aici este dificil de implementat. De regulă, crearea a 5-6 sau mai multe fire complică semnificativ viața unui hacker. Și dacă fluxurile sunt și criptate, atunci hackerul va rămâne blocat pentru o lungă perioadă de timp, încercând să deschidă aplicația.

Suprimarea schimbărilor mediului de operare- programul în sine reconfigurează mediul de mai multe ori sau refuză deloc să lucreze în mediul schimbat. Nu toți depanatorii sunt capabili să simuleze 100% mediul de sistem, iar dacă aplicația „experimentală” modifică setările de mediu, atunci mai devreme sau mai târziu depanatorul „greșit” poate eșua

Opoziție față de stabilirea punctelor de control. Un mecanism special susținut de microprocesor, cu ajutorul căruia este posibil să se studieze nu întregul program, începând de la început, ci, de exemplu, doar începând de la mijloc. Pentru a face acest lucru, un apel special este plasat în mijlocul programului (punctul de apel este BreakPoint), care transferă controlul către depanator. Dezavantajul acestei metode constă în faptul că, pentru a implementa o întrerupere, trebuie făcută o modificare a codului aplicației studiate. Și dacă aplicația se verifică din când în când pentru puncte de control, atunci acest lucru va fi foarte, foarte dificil.

Modificări ale anumitor registre de procesor, la care depanatorii reacţionează inadecvat. La fel ca si cu mediul. Depanatorul este, de asemenea, un program și, de asemenea, folosește atât sistemul de operare, cât și procesorul, care este unul pentru toți. Deci, dacă modificați anumite registre ale microprocesorului pe care depanatorul nu le poate emula, atunci îi puteți „submina” în mod semnificativ sănătatea.

Dezasamblatoare și basculante

S-a spus despre dezasamblator mai sus, dar despre dumper, puteți adăuga că este practic același dezasamblator, doar că nu traduce fișierul aflat pe disc în codul de asamblare, ci conținutul memoriei RAM în momentul în care aplicația a început să se execute normal (adică a trecut toate apărările). Acesta este unul dintre mijloacele insidioase de hacking, în care hackerul nu trebuie să se ocupe de mecanismele care contracarează depanarea, el așteaptă doar ca aplicația să finalizeze toate verificările pentru legalitatea lansării, verificând etichetele de pe disc, și începe funcționarea normală. În acest moment, dumperul îndepărtează codul „curat” fără impurități. Spre bucuria tuturor, nu toate apărările se pot dezvălui! Și mai multe despre asta mai jos:

Criptare. Cel mai simplu și mai eficient mod de a contracara. Implică faptul că o anumită parte a codului nu apare niciodată în formă liberă. Codul este decriptat numai înainte ca controlul să fie transferat. Adică, întregul program sau o parte a acestuia este criptat și este decriptat numai înainte de a fi executat. În consecință, pentru a-și analiza codul, trebuie să utilizați un depanator, iar munca sa poate fi foarte, foarte complicată (vezi mai sus)!

Criptare și decriptare (modificare dinamică a codului). O metodă de criptare mai avansată care nu numai că decriptează o parte a codului la execuție, dar și îl criptează înapoi imediat ce a fost executat. Cu o astfel de protecție, hackerul va trebui să petreacă tot timpul cu depanatorul, iar ruperea protecției va dura foarte, foarte mult timp.

Utilizarea mașinilor virtuale. Un alt upgrade de criptare. Metoda nu este doar de a cripta și decripta fragmente întregi de cod, ci de a o face prin comandă, la fel cum funcționează un depanator sau o mașină virtuală: luați codul, convertiți-l în cod de mașină și trimiteți-l pentru execuție și așa mai departe până când întregul modul este executat. Această metodă este mult mai eficientă decât cele anterioare, deoarece funcțiile aplicației nu sunt deloc deschise unui hacker. Desigur, este dificil să-l implementezi, dar implementând-o, te poți proteja de atacurile oricăror hackeri. Dar această metodă are un dezavantaj - performanță, deoarece o astfel de traducere necesită mult timp și, în consecință, metoda este bună pentru a proteja numai secțiunile critice de cod.

Contramăsuri suplimentare

Aici există deja o descriere pură a oricăror posibilități de contracarare. Sunt oferite introduceri generale, deoarece protecția poate fi eficientă doar atunci când fiecare dintre modulele sale este scris cu bună conștiință folosind diverse trucuri. Adică toate rețetele menționate mai sus trebuie să fie prezente într-o formă sau alta în orice sistem.

Utilizați resursele de sistem Windows pentru a stoca datele de protecție: memorie suplimentară alocată pentru setările ferestrelor și stocarea firelor locale. Esența metodei este utilizarea non-standard a zonelor standard, de exemplu, pentru a stoca chei, parole: etc., deloc unde vor fi căutate atunci când piratați în primul rând.

Utilizați operatorii de comparație în moduri non-standard pentru a evita prezența lor explicită. Pentru comparație, există anumite instrucțiuni pentru microprocesor despre care atât dezvoltatorii, cât și hackerii le cunosc. Și dacă încercați să utilizați tipuri nestandard de comparație, atunci puteți deruta ușor un hacker care așteaptă un răspuns standard.

Evitați accesarea variabilelor care sunt direct legate de protecție. Adică, folosiți orice căi indirecte pentru a accesa zone speciale.

Utilizați metoda „oglindire” a evenimentelor, adică aplicați acțiuni nestandard la apelurile standard. Acest lucru a fost discutat mai sus.

Utilizați algoritmi de încredere, testați în timp pentru criptare etc.

Aici sunt enumerate doar abordările principale, nici măcar cele principale, ci cele cunoscute. Și vom afla despre evoluțiile originale mai târziu, de îndată ce hackerii pot sparge o altă protecție unică.

Protecția la copiere Key2Audio pentru CD-urile audio, care a fost implementată recent de o serie de case de discuri, poate fi spartă cu un stilou obișnuit.

Acest lucru a fost aflat de niște cercetători anonimi care au răspândit informații despre descoperirea lor pe internet, relatează Reuters.

Tehnologia Key2Audio, dezvoltată de Sony, constă în faptul că o piesă suplimentară cu date digitale incorecte este înregistrată pe un CD care conține compoziții muzicale. Această pistă se găsește de obicei pe cercul exterior al discului. Calculatoarele personale sunt proiectate în așa fel încât la început să citească piste de informații. Deoarece datele de pe pista de protecție sunt eronate, computerul va încerca fără succes să le citească și nu va putea reda muzica înregistrată pe același disc.

Această limitare se aplică atât computerelor PC, cât și Macintosh (unele aparate Macintosh se blochează când folosesc astfel de discuri), precum și unor modele de playere portabile și auto. Dispozitivele audio obișnuite de acasă redă astfel de discuri fără probleme.

Ocolirea acestei protecție s-a dovedit a fi destul de simplă: dacă „pista falsă” este pictată cu un marcator obișnuit, atunci restul conținutului discului protejat poate fi citit cu ușurință de un computer și, prin urmare, copiat pe un hard disk. sau alt mediu de stocare.

Pe baza articolelor:

Pavel Tkachev, Alexander Sinitsky, Pavel Khlyzov, Vladimir Gorchakov, Sergey Karlovsky

UDC 638.235.231 „UTILIZAREA SOFTWARE-ULUI ȘI A HARDWARE-ULUI PENTRU PROTECȚIA INFORMAȚIILOR DE PE COMPACT DISK DE COPIERE ȘI REPRODUCERE ILEGALĂ”

Novicikov Alexandru

Analiza de piață a protecției software împotriva copierii neautorizate.

Instruire

Descărcați și instalați software-ul de inscripționare CDRWin versiunea 3.6 sau o versiune ulterioară. Îl găsiți pe site-ul softodrom.ru sau al programelor soft.ru. Rulați programul pe un computer personal. De regulă, după instalare, pe desktop va apărea o comandă rapidă. Mai întâi trebuie să copiați discul de date pe care intenționați să îl inscripționați cu protecție împotriva copierii.

Introduceți discul de date în unitate. Folosind comenzile din meniul principal, creați o imagine de disc, salvând-o pe hard disk. În elementul de meniu Record Disc, selectați opțiunea Load Cuesheet. Găsiți parametrul de jos Durata totală a discului (de exemplu, 44:03:52) și amintiți-l.

Creați o intrare simulată în fișierul de descriere CUE utilizând orice editor de text (notepad obișnuit va face, de asemenea). Pentru a face acest lucru, adăugați liniile TRACK 01 MODE[....]INDEX 01 00:00:00 în fișierul CUE Renumerotați piesele în funcție de conținutul fișierului dvs., setând parametrul MODE la același ca în alte înregistrări .

Modificați timpul total al discului scăzând două secunde. Acum ultima intrare arată astfel: MOD TRACK 02[....]INDEX 01 44:01:52

Verificați dacă ora de începere a noii piese este aceeași cu 44:03:52, astfel încât să nu existe o suprapunere cu datele. Pentru a face acest lucru, faceți clic pe Înregistrare disc, element Dispoziție disc. Scrieți date care conțin .

Din păcate, pentru orice protecție există (sau va exista) o modalitate de a pirata. De exemplu, această metodă nu va funcționa pentru programul Nero Burning Rom - adică utilizatorul va copia discul folosind acest program dacă folosește aceeași unitate. De asemenea, puteți utiliza programe speciale care criptează tot conținutul, indiferent de conținut și, în același timp, parolele sunt setate pentru a deschide arhiva.

Surse:

- Inscripționarea unui CD sau DVD cu

În unele cazuri, devine necesar să setați protecția fișierelor și, în unele cazuri, să o eliminați. Acestea pot fi motive banale de la pierderea parolei dintr-un fișier protejat până la dorința de a folosi informații cu acces limitat. Fără a analiza legalitatea și posibilitatea acțiunilor dvs., vă vom oferi mai multe modalități de a elimina protecția dintr-un fișier.

Instruire

Cum să eliminați protecția depinde de tipul fișierului dat. Dacă protecția la editare este setată într-un fișier Excel sau Word, atunci cea mai ușoară modalitate este să deschideți acest fișier, să transferați tot conținutul într-un fișier nou și să îl salvați într-un alt fișier . Noul fișier creat în acest fel va fi editabil.

Dacă este necesar să eliminați protecția fișierelor aflate pe un card flash, examinați cu atenție suportul media. Poate că există un comutator pe card în sine care stabilește restricțiile privind lucrul cu o unitate flash. Mutați acest comutator și încercați să deschideți fișierele.

Dacă nu există un astfel de comutator sau nu poate fi folosit pentru a elimina protecția, este posibil ca unitatea flash să fi fost oprită incorect sau să fi existat o eroare la scrierea fișierelor. În acest caz, pot fi necesare măsuri drastice, până la formatarea acestuia.

Toată lumea cunoaște problema pirateriei software - oamenii care distribuie software spart, „piratat” încalcă legile privind drepturile de autor. Din fericire, există programe de calculator care pot proteja un disc împotriva suprascrierii. Despre asta va fi vorba în articol. Pentru a fi sigur, vom presupune că veți proteja un disc AudioCD, adică un disc cu muzică.

Vei avea nevoie

- un program care protejează un disc de copiere - un protector CD, precum și un program obișnuit pentru inscripționarea discurilor - Nero.

Instruire

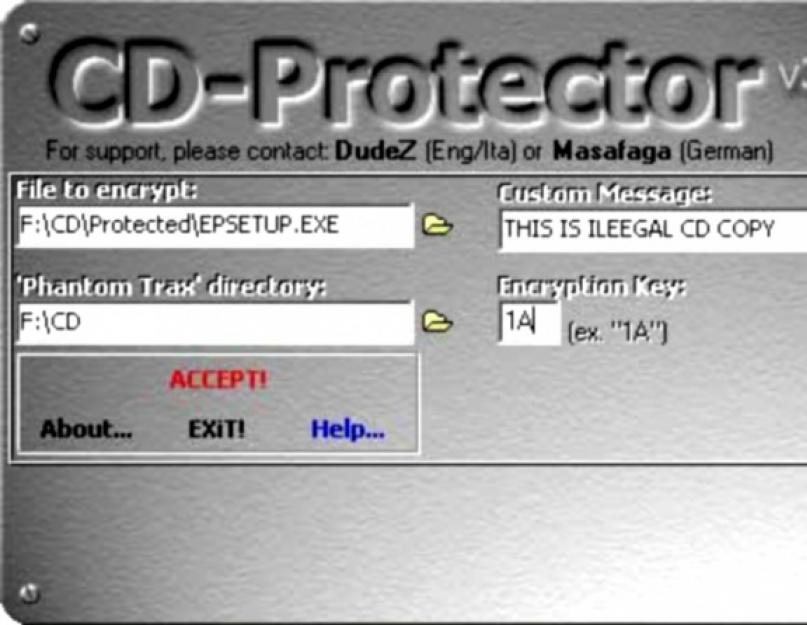

Este necesar să completați câmpuri precum directorul Phantom Trax, mesaj personalizat, cheie de criptare. În primul dintre câmpurile enumerate, trebuie să specificați folderul în care se află fișierele, care ulterior vor fi scrise pe disc. În al doilea câmp notează mesajul – acesta va fi citit de cel care dorește discul. Al treilea câmp este câteva caractere introduse cu , acestea pot fi oricare și sunt necesare programului în sine. După aceea, faceți clic pe butonul Accept - și așteptați ca programul CD Protector să își finalizeze activitatea.

Apoi, trebuie să rulați programul Nero Burning ROM, în elementul de meniu „fișier”, selectați „nou” (Fișier - Nou). Se deschide o fereastră în care trebuie să selectați Audio - CD. În același timp, asigurați-vă că caseta de selectare din fața Scriere CD-Text este debifată (scriere cd text). Accesați secțiunea Inscripționare și dezactivați Finalize CD și Disc-at-once. După finalizarea tuturor operațiunilor, faceți clic pe butonul „OK”.

După aceea, puteți adăuga fișiere la proiectul pe care l-ați creat în al doilea pas. Apoi, faceți clic pe elementul de meniu „Fișier - Inscripționare disc”. În fața ta se va deschide fereastra „Inscripționarea discului”, în „Setări CD” trebuie să verificați elementele „Track cache pe hard disk” și elementul „Șterge tăcerea la sfârșitul pieselor”.

Videoclipuri similare

Surse:

- cum se suprascrie

Oamenii care lucrează adesea cu discuri diferite se gândesc uneori să creeze protecție. Protecția împotriva copierii este deosebit de populară. Aceste operațiuni pot fi făcute și de orice utilizator care dorește. Trebuie doar să urmați niște reguli.

Vei avea nevoie

- Computer personal, CD Protector și Nero

Instruire

Creați un folder în care vor fi localizate pentru înregistrare. Instalați-vă pe un program precum „CD Protector”. Rulați câmpul „Fișier de criptat” și specificați locația fișierului principal. Poate fi un astfel de fișier „Setup.exe”. În secțiunea „Directorul Phantom Trax”, specificați folderul în care vor fi stocate fișierele înregistrate. În elementul numit „Mesaj personalizat” introduceți cel care va apărea imediat când cineva încearcă discul dvs. Puteți scrie orice expresie. În câmpul numit „Cheie de criptare” introduceți orice pereche de caractere din . Sensul lor este irelevant. Faceți clic pe „ACCEPT!”. Așteptați puțin pentru finalizarea procesului.

Apoi puteți trece la pasul următor. Faceți clic pe butonul „Ajutor”. Citiți instrucțiunile pentru a lucra în continuare cu discul. Acest lucru vă va ajuta să faceți treaba mai repede. Lansați programul Nero care este disponibil pe orice computer. Dacă parametrul „Wizard” este deschis, atunci închideți-l pentru a face mai convenabil lucrul. În meniu, deschideți "Fișier" și faceți clic pe fila "Nou". Se va deschide fereastra "Noua compilație", selectați elementul "Audio-CD" situat în stânga. Setați opțiunile dorite. Accesați secțiunea „Audio-CD” și debifați caseta de lângă cuvintele „Scrieți CD-Text”. În coloana „Burn”, nu uitați să dezactivați „Finalize CD” și, de asemenea, „Disc-At-Once”. Faceți clic pe coloana „Nou”. Cu „File Browser” selectați directorul care a fost setat pentru „Phantom Trax”. Selectați fișierele „Track#1-Track#2 CD Protector.wav” acolo. Adăugați la un CD audio gol. . În meniul „Scrie CD”, deschideți secțiunea „Opțiuni CDA”.

Apoi bifați „Memorizați în cache piesa pe harddisk înainte de a o arde” împreună cu „Eliminați tăcerea la sfârșitul pieselor *.cda”. Acum puteți începe să inscripționați piesa pe CD făcând clic pe butonul „Scrie CD”. Inregistrarea se va face. Faceți clic pe „Fișier” și selectați „Nou”. În fereastra intitulată „Nouă compilație”, găsiți „CD-ROM (ISO)” din coloana verticală din stânga. În coloana „Multisession”, bifați elementul „Start Multisession disc”. Asigurați-vă că opțiunea „Finalizare CD” din „Inscripționare” este cu siguranță dezactivată. Când toate fișierele sunt scrise pe disc, din meniul „CD-Recorder”, faceți clic pe coloana „View Track” și vedeți ce se va scrie acolo. Puteți verifica discul ars.

Videoclipuri similare

Surse:

- Cum să puneți o parolă pe un hard disk fără programe speciale

În era tehnologiei informației, dezvoltarea metodelor de stocare și protejare a informațiilor devine un subiect de cercetare deosebit de relevant pentru echipele de cercetare și pasionații unici. Protecția necesită nu numai produse software, ci și opere de artă înregistrate și stocate pe discuri, informații personale ale cetățenilor.

Cum să protejăm un disc împotriva copierii? Există programe pentru a proteja discurile cu informații împotriva copierii. De exemplu, CD-Protect, care creează zone speciale dăunătoare pe disc care sunt recunoscute de sistemul de protecție. Potrivit acestora, discurile sunt împărțite în prieten sau inamic. Copierea unui disc protejat pe un hard disk va bloca sistemul. Acesta este unul dintre programele care protejează cu adevărat discurile.

SafeDisc v3 criptează modulul principal al programului folosind o cheie specifică. Pe disc este aplicată o semnătură digitală, corespunzătoare acestei chei în dimensiune de la 3 la 20 de megaocteți. Autenticitatea unui disc protejat este recunoscută în 10-20 de secunde, iar apoi puteți lucra cu el. Pentru a elimina protecția de pe un astfel de disc, trebuie să schimbați modulul criptat.

LaserLock criptează fișierele și marchează discul folosind hardware-ul opțional. În teorie, copierea unui disc protejat este imposibilă. Și practic am găsit mai multe modalități de a ocoli acest program.

Mai multe metode de copiere

Dacă există probleme de a proteja un disc împotriva copierii, atunci au fost deja inventate metode pentru a le rezolva pe cele opuse. Discurile protejate sunt copiate cu succes folosind informațiile în scopuri proprii.

Unul dintre cele mai comune programe care vă permite să copiați DVD-uri protejate este Alcohol 120%, care este un emulator CD/DVD. Programul creează o imagine de disc securizată pe hard disk-ul computerului cu toate informațiile pe care alte programe le pot accesa. Imaginea este luată ca un disc normal în unitate. Programul poate funcționa simultan cu 31 de imagini și vă permite să copiați discuri protejate cu SafeDisc, LaserLock, Securom.

Un alt program pentru copierea discurilor protejate este Blindwrite. Cu ajutorul acestuia, puteți crea copii identice ale discurilor CD/DVD, puteți elimina informații de pe discuri protejate de diferite formate, chiar dacă există daune mecanice (zgâriate și uzate). Dezvoltatorii actualizează în mod regulat acest program.

Specialiștii în domeniul programării și tehnologiei informației ajung la concluzia că nu există o modalitate absolut sigură de a proteja discurile împotriva copierii. La urma urmei, cu cât ei dezvoltă cu mai multă atenție o metodă de protecție, cu atât este mai dificil, pe de altă parte, să vină cu programe pentru citirea și copierea discurilor protejate.

Instruire

Unul dintre cele mai comune sisteme de protecție împotriva copierii este sistemul StarForce. Creatorii sistemului au garantat producătorilor de jocuri protecție absolută la copiere, dar cu abordarea corectă, discul poate fi copiat în continuare. Luați în considerare copierea unui disc protejat folosind programul Alcohol 120%. Acest program poate fi găsit cu ușurință în și instalat pe . Alcool 120% nu numai că va copia datele de pe disc, ci și va transfera informații despre structura sa fizică într-un fișier special care este citit de emulator în timpul procesului de înregistrare, care, la rândul său, va emula întârzierile care imită protecția StarForce.

Introduceți discul pentru a fi copiat în . Lansați expertul Imaging în programul Alcohol 120%. Nu uitați să bifați caseta de selectare „Activare emulator” și să selectați Starforce 1.x / 2.x ca tip de date. Apăsați „Următorul”. Programul pentru copierea cu succes va trebui să creeze mai întâi o imagine virtuală. Dați un nume fișierului creat, selectați formatul *.mds și spuneți programului folderul în care va scrie imaginea discului. Dezactivați toate aplicațiile active inutile, setați viteza de citire a unității la minim. Cu cât Alcohol 120% citește cu mai multă atenție discul sursă, cu atât este mai probabil să poată face față protecției. În funcție de puterea computerului, după un timp, crearea imaginii virtuale va fi finalizată, puteți scoate discul din unitate.

Cu imaginea virtuală înregistrată, puteți face diferite lucruri. Cea mai bună soluție ar fi să legați imaginea la un disc virtual. Programul Alcool 120%, de fapt, este specializat în acest sens. Dar puteți încerca să-l inscripționați pe un disc fizic. La înregistrare, Alcohol 120% citește datele de protecție din fișierul de informații și încearcă să recreeze complet o copie fizică a discului de care aveți nevoie. Viteza de scriere, precum și atunci când citiți, trebuie să alegeți minimul. După un timp, discul tău va fi gata.

Uneori este nevoie să creați discuri cu protecție împotriva copierii. De exemplu, fiecare al doilea operator care este implicat în filmări video ale evenimentelor (sărbători, matinee, nunți) creează discuri protejate. Dar dacă ați ars un astfel de disc, dar originalul a fost șters de pe computer? Majoritatea discurilor protejate la scriere sunt proiectate astfel încât informațiile de pe aceste discuri să fie citite, dar nu copiate. Această problemă poate fi rezolvată de unele programe care creează imagini de disc cu suport pentru sisteme de protecție.

Vei avea nevoie

- Alcool 120%

Instruire

Unul dintre aceste programe este utilitatea Alcool 120%. Acest program va crea o imagine completă pe hard disk. Alcool acceptă majoritatea formatelor de disc, vă permite să lucrați cu 30 de imagini în același timp. De asemenea, acest utilitar vă permite să copiați discurile pe care le-ați inscripționat folosind protecție.

Lansați asistentul pentru crearea imaginilor. Selectați arzătorul - selectați tipul de date - Starforce 1.x/2.x. De asemenea, acordați atenție elementului Măsurarea poziției datelor. Bifați această casetă. Apăsați „Următorul”.

Introduceți numele viitoarei imagini. Faceți clic pe „Start” - selectați viteza de citire a discului dvs. Setați viteza la cea mai mică. Va dura mult timp, dar calitatea imaginii va crește semnificativ. Merită să închideți toate programele deschise, deoarece. pot ocupa resurse de sistem, ceea ce poate afecta negativ viitoarea imagine a discului. Apoi faceți clic pe „OK”, așteptați finalizarea acestei operațiuni.

După copierea fișierului imagine, verificați performanța acestuia prin montarea lui pe discul virtual al programului însuși.

Surse:

- Cum să eliminați protecția la scriere pe disc, altfel protecția împiedică înregistrarea

Fiecare om are propriile secrete. Și cu cât computerele pătrund mai multe în viața oamenilor, cu atât mai multe secrete au încredere pentru a păstra mașina. Dar stocarea informațiilor private pe un computer personal nu este deloc sigură. Chiar dacă conturile de utilizator sunt protejate de parole, chiar dacă o parolă este setată în BIOS, oricine are acces fizic la computer poate opri hard disk-ul și poate copia informații de pe acesta. Și când oamenii realizează acest fapt înspăimântător, se gândesc involuntar la cum să codifice un disc și, prin urmare, să își protejeze datele în mod fiabil. Din fericire, acum există programe gratuite de încredere care oferă funcționalitatea necesară.

Vei avea nevoie

- Software-ul gratuit de criptare a datelor TrueCrypt disponibil pentru descărcare de pe truecrypt.org.

Instruire

Începeți procesul de creare a unui nou volum criptat. Lansați TrueCrypt. Selectați „Volume” și „Creați volum nou...” din meniu. Se va deschide „Asistentul pentru crearea volumului TrueCrypt”. Pe pagina expertului, selectați „Criptați o partiție/unitate non-sistem” și faceți clic pe butonul „Următorul”. Pe pagina următoare, selectați „Volum TrueCrypt standard”, faceți clic pe butonul „Următorul”. Pe a treia pagină, faceți clic pe butonul „Selectați dispozitivul”. În dialogul „Selectați o partiție sau un dispozitiv” care apare, selectați discul de criptat, faceți clic pe „OK”. Faceți clic pe butonul „Următorul”. Se va deschide următorul expert. Selectați „Creați volum criptat și formatați-l”, faceți clic pe „ Următorul". În continuare, specificați algoritmii de criptare și hashing în listele derulante ale paginii curente, faceți clic pe butonul „Următorul". Faceți clic din nou pe butonul Următorul. În câmpul „Parolă", introduceți parola pentru disc, în în câmpul „Confirmare”, confirmați parola introdusă. Faceți clic pe „Următorul”.

Formatați unitatea. Mutați cursorul mouse-ului la întâmplare pentru un timp în pagina curentă a Expertului de creare a volumului criptat. Acest lucru este necesar pentru a genera aleatorii pentru algoritmi de criptare. Selectați sistemul de fișiere și dimensiunea clusterului de volum din listele derulante. Faceți clic pe butonul „Format”. În dialogul de avertizare care apare, faceți clic pe Da.

Așteptați ca procesul de formatare să se termine. Acest lucru poate dura mult timp dacă partiția de disc formatată este suficient de mare. În casetele de dialog cu mesaje care apar după formatare, faceți clic pe butoanele „OK”. Apăsați butonul „Ieșire”.

Montați noul volum criptat. În fereastra principală a programului, faceți clic pe butonul „Selectați dispozitivul...”. În caseta de dialog care apare, selectați volumul criptat, faceți clic pe butonul „OK”. În lista din partea de sus a ferestrei aplicației, selectați orice literă de unitate. Faceți clic pe butonul „Montare” din partea de jos a ferestrei TrueCrypt. Va apărea un dialog pentru introducerea parolei de acces la disc. Introdu parola. O nouă unitate va apărea în lista de discuri de computer, indicată de litera pe care ați selectat-o mai devreme.

Copiați fișierele salvate în primul pas în volumul criptat. Utilizați programul manager de fișiere sau funcțiile sistemului de operare.

Videoclipuri similare

Notă

După formatarea unității cu TrueCrypt, toate informațiile de pe aceasta vor fi șterse. În plus, discul nu va mai putea fi citit. Înainte de a cripta o unitate, asigurați-vă că salvați toate informațiile importante de pe aceasta.

Sfat util

Utilizați capabilitățile de a crea fișiere container TrueCrypt pentru a stoca informații criptate. Aceasta este o abordare mai flexibilă decât criptarea partițiilor întregi. Fișierul container poate fi mutat pe alt computer și montat acolo ca unitate separată.

Surse:

- Cum să puneți o parolă pe un hard disk fără programe speciale

Uneori există situații în care sistemul de operare nu vă permite să ștergeți sau să mutați fișiere de pe propriul hard disk. Cel mai adesea, acest lucru se întâmplă deoarece dvs., ca utilizator, nu aveți suficiente drepturi pentru a șterge anumite fișiere. Trebuie să vă schimbați drepturile de acces și permisiunile corespunzătoare.

Vei avea nevoie

- - un calculator;

- - drepturi de administrator.

Instruire

Căutați în computerul meu fișiere cu care nu puteți opera. De exemplu, acesta este folderul Jocuri. Faceți clic dreapta pe folder și selectați „Proprietăți” din meniul derulant. Poate fi absolut orice folder care se află pe discul local al unui computer personal sau. De asemenea, merită luat în considerare faptul că unele fișiere și foldere de sistem pot să nu fie afișate, deoarece funcțiile de vizualizare a datelor de sistem sunt dezactivate.

Accesați fila „Securitate” și găsiți-vă numele în lista de utilizatori. Faceți clic pe el cu butonul stâng al mouse-ului și verificați lista de permisiuni situată chiar mai jos. Dacă casetele de selectare necesare nu sunt acolo, faceți clic pe butonul Editați. Bifați casetele pentru toate permisiunile de care aveți nevoie. Faceți clic pe OK și Aplicați pentru a salva modificările. Închideți toate ferestrele inutile pentru a continua deprotejarea unităților locale.

TrusCont DVD Protection Toolkit este un software gratuit dezvoltat de TrusCont pentru inscripționarea discurilor TrusCont Enhanced DVD-R. Aplicația combină funcțiile de ardere a unui disc și de protejare a conținutului acestuia. Software-ul are o interfață de utilizator clară. Compatibil cu Widows 2000 - Windows 7.

Descărcare gratuită

- Descărcați manualul de utilizare TrusCont DVD Protection Toolkit (3,4 MB, rusă)

Descărcați software-ul TrusCont Secure Flash Drive Burning

TrusCont TSFD Protection Toolkit este un software gratuit dezvoltat de TrusCont pentru a scrie TrusCont Secure Flash Drive. Aplicația combină funcțiile de înregistrare și protejare a conținutului său. Software-ul are o interfață de utilizator clară. Compatibil cu Widows 2000 - Windows 8.

Descărcare gratuită

- Descărcați manualul de utilizare TrusCont TSFD Protection Toolkit (6,5 MB, engleză)

Descărcați software-ul de inscripționare CD-RX

Asistent de blocare automată

Autolock Wizard™ este un software gratuit, ușor de utilizat, dezvoltat de Hexalock pentru inscripționarea discurilor CD-RX. Aplicația combină funcțiile de ardere a unui disc și de protejare a conținutului acestuia. Software-ul are o interfață de utilizator clară, care este realizată sub forma unei serii de prompturi care apar în procesul de pregătire a unui disc.

Autolock Wizard™ este un software gratuit, ușor de utilizat, dezvoltat de Hexalock pentru inscripționarea discurilor CD-RX. Aplicația combină funcțiile de ardere a unui disc și de protejare a conținutului acestuia. Software-ul are o interfață de utilizator clară, care este realizată sub forma unei serii de prompturi care apar în procesul de pregătire a unui disc.

Sistemul de protecție împotriva copierii necesită acces direct la unitatea CD/DVD locală a computerului pentru a autentifica discurile CD-RX. În sistemele de operare Microsoft Windows 2000 și XP, aplicațiilor le este interzis accesul direct la unitățile de citire, cu excepția cazului în care utilizatorul PC-ului are drepturi de administrator local. Această restricție împiedică sistemul de protecție să autentifice unitatea protejată. Soluția la această problemă folosind utilitarele Remove & Restore Rights este descrisă în documentația pentru Autolock Wizard.