Trenutno postoji veliki broj posebnih formata podataka koji se koriste za snimanje informacija na CD. To uključuje ne samo format za audio podatke (CD Digital Audio - CD-DA) i format koji se koristi za pohranjivanje proizvoljnih informacija u obliku općenito prihvaćenom za moderne računalne sisteme (DATA CD), već i posebne formate koji vam omogućavaju da kreirate fotografije kolekcije (Kodak CD, CD -G), pohranjuju video informacije u obliku za reprodukciju (CD-I), pohranjuju specifične tekstualne informacije zajedno sa audio podacima (CD-TEXT) i druge. Preteča svih ovih formata je običan audio CD. Razvoj drugih formata bio je povezan isključivo sa ogromnim skokom u tehnologiji koji se dogodio ubrzo nakon uvođenja audio CD-a u masovnu proizvodnju. Philips, kao razvijač osnovnog standarda za snimanje audio CD-a, bio je prisiljen prepoznati potrebu za razvojem fundamentalno novog pristupa problemu pisanja strukturiranih podataka na CD. Štaviše, zbog postojanja na svjetskom tržištu većeg broja hardverskih platformi koje rade na značajno različitim operativnim sistemima, pokušano je da se ujednači format za snimanje podataka na CD. Tako su nastali vrlo egzotični formati snimanja, u nekim slučajevima neophodni za pisanje igara i multimedije zasnovane na igraćim konzolama (Amiga CD32, Atari Jaguar, Sony Playstation), u drugim - za proširenje mogućnosti multimedijalnog pristupa u kompjuterskim i potrošačkim tehnologijama u principu. (Video-CD , CD-I, CD-XA, CD-TEXT, CD-G). Treba napomenuti jedan važan detalj - svi ovi formati su adaptacija osnovnog formata za snimanje audio CD-a.

Tako se u rekordno kratkom vremenskom periodu na tržištu pojavio ogroman broj CD-ova koji nose različite informacije, kako po sadržaju, tako i po stvarnoj cijeni. Istovremeno se pojavio i problem nelegalne distribucije ovakvih podataka.

U 15 godina razvoja medijske i kompjuterske industrije bilo je pokušaja zaštite ove vrste intelektualnog vlasništva, i to vrlo uspješno. Međutim, jednostavno nema smisla govoriti o metodama koje su se u to vrijeme koristile za implementaciju zaštite kao o metodama za koje se pretpostavlja da se mogu koristiti i van tvornice. Zaštita diskova tih godina bazirala se isključivo na manipulacijama sa premazivanjem diskova, što je u tvornici u osnovi bilo nemoguće učiniti bez pres-mašine za umnožavanje diskova.

Ali sada se situacija promijenila. Ne tako davno, na tržištu su se pojavili uređaji za snimanje diskova koji vam omogućavaju da izvršite prilično složene manipulacije kako s podacima tako i s fizikom procesa snimanja. I, što je najvažnije, ovi uređaji su postali prilično pristupačni i ne zahtijevaju posebnu opremu.

Razmotrite metode za zaštitu informacija na CD-u:

Metoda 1 Zaštita informacija kršenjem neke kontrolne signalizacije koja se upisuje na disk sinhrono s podacima.

Metoda 2 Zaštita informacija upisivanjem na prethodno pripremljen medij, čija površina sadrži niz nepopravljivih nedostataka koji ne ometaju čitanje, ali suštinski ometaju ponovno upisivanje diska.

Metoda 3 Zaštita informacija zasnovana na promeni sistema datoteka koji se koristi za snimanje. Treba reći da, unatoč činjenici da je ovaj način zaštite nešto manje univerzalan, također vam omogućava da efikasno zaštitite podatke od mogućnosti ilegalnog kopiranja cijelog diska, jer. moguća je hibridna implementacija metoda 1-3.

Pogledajmo detaljnije svaku od ovih metoda.

Metoda 1

Kada su apsolutno sve vrste podataka snimljene na CD-u, određeni broj kontrolnih digitalnih signala se generiše i snima sinhrono sa blokovima podataka. Takav zapis u velikoj većini slučajeva radi se hardverski i znači da uređaj, koristeći interni generator, generiše kontrolne sekvence bez direktnog učešća programa za kopiranje i postavlja ih na kraj svakog bloka podataka. Takve sekvence se nazivaju podkanali. Postoji samo osam podkanala i uobičajeno je da se numerišu malim engleskim slovima P, Q, R, S, T, U, V, W.

CD-ovi snimljeni u CD-DA standardu koriste samo dva podkanala - P-podkanal, koji je u suštini stroboskop prilikom prijenosa podataka od pokretača do uređaja, i Q-podkanal, u kojem su informacije o vremenskom kodu, statusu uređaja snimljeni , kodovi za ispravljač hardverskih grešaka koji radi prema Solomon-Reed šemi, i neki drugi. Za dalju upotrebu rezervisano je još 6 podkanala - R-W, koji su snimljeni na CD-u, ali se zapravo ne koriste. Tokom razvoja CD-DA formata u druge formate, učinjeno je samo nekoliko uspješnih pokušaja korištenja R-W podkanala. Na primjer, u R podkanalu, kada se disk snima u formatima CD-G i CD-TEXT, za svaku numeru se snimaju neke korisničke informacije o autorskim pravima i autorstvu. U rijetkim slučajevima, informacije iz R-W podkanala koriste programi za testiranje za procjenu performansi određenog čitača/pisača diska. U praksi, danas običan CD koji sadrži informacije proizvoljnog tipa nosi 75% neiskorištenih podkanala.

Ova situacija vam omogućava da zaštitite CD na poseban način. U procesu snimanja podkanala formiraju se potpuno popunjeni blokovi odvojeno od podataka, a takvo snimanje ne krši nikakve dogovore i standarde za snimanje podataka na CD, već nadopunjuje. U neiskorištenom podkanalnom području snimaju se dodatne kontrolne informacije koje se implicitno odnose na podatke potkanala P i Q. Program za upisivanje diskova zaštićenih na ovaj način koristi podatke Q-podkanala za formiranje W -pod-kanal. Podaci koji se zapisuju na W-podkanal su u suštini odgovarajući kontrolni podaci kodirani simetričnim algoritmom. Primarni ključ za kodiranje formira se na osnovu podataka snimljenih u servisnim područjima na CD-u. Paralelno, uvodi se dodatni pseudo-gating R-podkanal. Suština uvođenja potonjeg leži u činjenici da se dio podataka upisanih na disk nalazi u području s ispravnim Q-podkanalom, ali s pogrešnim glavnim stroboskopom. Prilikom čitanja CD-a snimljenog na ovaj način, ovi podaci će se jednostavno zanemariti bez izazivanja poruke o grešci. Međutim, kada se koristi program koji može ispravno čitati takve diskove, prije nego što se odluči koliko je efikasna čitana informacija, stvarni i pseudo-gating kanali će biti odvojeni, što će osigurati ispravno i potpuno čitanje podataka u cijelosti.

Značenje uvođenja kodiranog W-podkanala je sljedeće. Većina programa ne čita područje podkanala direktno prilikom kopiranja diska na disk, već koristi ugrađene generatore ili se oslanja na mogućnosti samog uređaja. Ako pokušate prepisati disk koristeći slične W i R algoritame, podkanali će biti izgubljeni. Program koji je nezakonito kopiran, prije pokretanja ili tokom njegove instalacije, provjerit će ultrastrukturu podkanala medija sa kojeg je pokrenut, a ako dekodiranje podkanala sa programom dobijenim ključem ne daje kontrolni rezultat, jednostavno neće početi.

Ova opcija zaštite je još efikasnija kada se koristi u kombinaciji sa metodom 2.

Metoda 2

Podaci se moraju zapisati na disk koji sadrži "loše" čitljive oblasti. Takve oblasti ne bi trebalo da ometaju čitanje podataka bilo kojom od metoda prihvaćenih za ovaj format. Pokušaji čitanja ovih područja prilikom kopiranja CD-a bi trebali propasti i prekinuti proces kopiranja.

Postoji veliki broj CD snimača koji podržavaju komande za kontrolu snage lasera i brzine pogonskog vratila. To uključuje Plextor, Matsashita, Plasmon i neke Teac modele. Kreiranje lošeg područja na disku svodi se na proceduru haotične varijacije ovih parametara tokom procesa snimanja pomoću naredbi Optical Power Calibration i Set Shaft Spd SCSI. Neophodan i dovoljan uslov za kasnije uspešno čitanje ovako napisanih podataka je tačno praćenje loših zona u trenutku pisanja. To znači da softver za pisanje mijenja parametre lasera prije upisivanja, nakon čega, kada se dostignu normalni uslovi snimanja na površini diska na toj lokaciji, upisuje efektivne podatke. Štaviše, podaci Q-podkanala, koji je odgovoran za pozicioniranje sljedećeg neispravnog sektora, formiraju se unutar programa za pisanje, a ne od samog uređaja, i snimaju se zasebno.

Tako, koristeći ovaj algoritam, možemo dobiti siguran disk sa gotovo svim podacima.

Nedostatak ove metode je značajno smanjenje ukupne količine podataka koji se mogu upisati uz povećanje stepena zaštite diska. Međutim, prednost metode je u tome što nijedan uređaj za kopiranje neće moći napraviti kopiju takvog diska u TAO (Track-at-Once), SAO (Session-at-Once) i RAW načinima. Naravno, korisnik može ilegalno kopirati podatke bez umnožavanja strukture diska, ali jednostavno implementirana softverska provjera medija sa kojeg se program pokreće neće omogućiti pokretanje programa osim s originalnog CD-a.

Metoda 3

Zapisivanje podataka na bilo koji medij uvijek se vrši na strukturiran način. Metoda konstruisanja osnovnih struktura za organizovanje informacija na medijima se obično naziva sistem datoteka. Ova metoda određuje parametre kao što su veličina otvora za čitanje/pisanje (ponekad se pogrešno naziva dužina sektora), kako se generiraju unosi direktorija i tablice dodjele, podaci o vremenu i kodovi kontrolne sume.

Zapisivanje podataka na CD vrši se pomoću sistema datoteka CDFS(Compact Disc File System). U ovom slučaju se formira tablica alokacije podataka u području usluge, koja sadrži vektore početka podataka (traze ili datoteke) i dužine.

Suština ove metode zaštite je korištenje nestandardnog sistema datoteka sa apsolutno standardnim zapisom tablice dodjele. Prilikom pisanja skupa podataka na disk, program za pisanje generiše tabelu i upisuje je u odgovarajući deo servisne oblasti. U ovom slučaju, unos veličine podataka ostaje jednak nuli, a prvi vektor podataka označava područje u kojem, u standardu CDFS-format sadrži blok podataka koji odgovara određenom programu za učitavanje. Sami podaci se upisuju nakon ovog bloka u formatu zaštićenog sistema datoteka.

Ako pokušate da kopirate takav disk, standardni čitač će utvrditi da je disk pun, ali je ukupna dužina svih datoteka blizu nule. I neće moći kopirati ni u jednom načinu osim u RAW načinu. S druge strane, prilikom pokretanja sa takvog diska, program za učitavanje, koji će početi da radi automatski, će ispravno čitati podatke iz područja sa nestandardnim sistemom datoteka, nakon čega će se pokrenuti aplikacija snimljena na disku. Upotreba ove metode je moguća zajedno sa metodama 1 i 2, što dodatno povećava pouzdanost zaštite.

Opisani načini vam omogućuju zaštitu od pokušaja kopiranja korištenjem TAO, SAO i RAW načina. Međutim, treba imati na umu da postoji i metoda pravljenja kopije sa matričnog originalnog CD-a u fabrici, kada se kompletna i tačna fizička kopija napravi na mašini za štampu, a zatim replicira u količinama potrebnim piratima. . Ali to je prije problem u rješavanju općih sigurnosnih pitanja u proizvodnoj kompaniji. Stoga smatramo da bi metode koje smo razvili trebalo značajno smanjiti mogućnost ilegalnog kopiranja i replikacije podataka sa CD-a.

Poređenje različitih zaštita.

Ova tabela će omogućiti u vizuelnom obliku ne samo dobijanje glavnih parametara svih zaštitnih sistema, već i analizu njihovih svojstava. Jakom odbranom se može nazvati ona koja uopće nije otvorena (još nije otvorena). Obećavajućim se može smatrati onaj koji je otvoren, ali otvoren na ovaj ili onaj način. Takva zaštita ima izglede da će postati teško razbiti ako njeni programeri mogu ojačati jedan ili drugi slab blok. A mi ćemo razmotriti slabu zaštitu koja je hakovana na sve tri poznate metode, što ukazuje na izuzetno nisku zaštitnu funkciju.

| Naziv zaštite | Proizvođač\država | Način zaštite | Potreba za posebnom opremom za zaštitu | Zaštita malih serija na CD-R\RW | Metode hakovanja |

| CD Cops | Link Sigurnost podataka | NO | NO | Postoji nekoliko "pukotina" * | |

| laserska brava | MLS LaserLock International | DA | NO | Emulacija**, bitna kopija***, "crack" | |

| StarForce | Tehnologija zaštite (Rusija) | Analiza fizičkih karakteristika CD-a. Bez etiketiranja | NO | DA | Zaštita još nije otvorena**** |

| Safe Disk | Macrovision Corporation | Primjena oznaka za nekopiranje | DA | NO | |

| SecuRom | Sony | Primjena oznaka za nekopiranje | DA | NO | Emulacija, bitsko kopiranje, "crack" |

| TAGES | Thomson & M.P.O. | Analiza fizičkih karakteristika CD-a. Bez etiketiranja | NO | NO | Emulacija, krek |

*Izraz "crack" ovdje se odnosi na eksterni program koji može odbaciti zaštitu. Ovom metodom se vrše promjene u zaštićenom programskom kodu.

**Ova vrsta softvera emulira laserske oznake. Ovim pristupom se ne prave nikakve promjene u kodu programa koji se otvara.

***Najčešći način kopiranja, čije je značenje korištenje specijalnih bitova kopiranja, kao što je CloneCD. Ova vrsta zaštite može djelovati i samostalno i zajedno sa "pukotinom".

****Poštenosti radi, treba napomenuti da postoji presedan za otvaranje, ali to je postalo moguće samo zbog činjenice da su pirati dobili pristup nezaštićenom kodu aplikacije, nakon čega je napravljen krek.

Kratki vodič za tehnike hakovanja i kako se zaštititi od njih

(1) Hakovanje kopiranjem i emulacijom

Bitova kopija

Suština napada je da korisnik (ne uvijek napadač) pokušava kopirati disk koji ima kako bi napravio kopiju (za ličnu upotrebu ili za cirkulaciju).

Za izvođenje takvog napada mogu se koristiti različiti programi, često uključeni u isporuku CD-R/RW uređaja. Ovo je službeni Easy CD Creator i poluslužbeni (poluhakerski) CloneCD i BlindRead:

Zaštita bi trebala biti u stanju da se suprotstavi ovakvoj vrsti hakovanja, budući da hakiranje obično počinje s tim, budući da postoji mnogo kopir uređaja koji mogu kopirati diskove s primitivnom zaštitom.

Metode odbrane: Postoje dva načina da se suprotstavite hakiranju. Prvi je da se na disk upisuje određena oznaka koja se ne kopira na uobičajen način (na primjer, kreira se nestabilan segment koji nije čitljiv od medija, a ako nije čitljiv, ne može se ni kopirati ). Nažalost, ova metoda nije uvijek stabilna, jer već postoje "napredni" programi za kopiranje (isti CloneCD i BlindRead) koji mogu preskočiti takva mjesta (zamijeniti nestabilna područja proizvoljnim podacima) i izvršiti kopiranje do kraja. Druga metoda je zasnovana na činjenici da ne morate nigdje ništa pisati, već samo trebate zapamtiti fizičke karakteristike diska na određeni način, koje se jednostavno ne mogu reproducirati nikakvim kopiranjem, tačnije diska sama je kopirana, ali s drugačijom fizičkom strukturom. Shodno tome, korisnik može lako klonirati diskove, ali ključ će biti onaj koji je službeno kupljen.

emulacija

Ovaj pristup vam omogućava da kreirate drajvere virtuelnih uređaja i simulirate pristup disku. Ovo je već čisto hakovanje, jer je za normalan rad otvorene aplikacije u sistemu instaliran poseban drajver koji imitira pristup nekopiranoj nalepnici na disku i vraća otvorenom programu upravo one podatke koje očekuje da "vidi". Slična metoda se često koristi u početku, kada haker zna kako da dobije etiketu koja se ne može kopirati na disk, ali zapravo ne želi da se bavi programom rastavljanjem.

Protumjera može biti rad sa uređajima za pisanje/čitanje na niskom nivou, kada je nemoguće presresti pozive prema opremi. Ovdje treba dati još jedno objašnjenje: da bi zaštićena aplikacija pristupila CD-u i provjerila da li postoji etiketa koja se ne može kopirati, mora se koristiti jedna od funkcija za čitanje/pisanje koje pruža sam Windows. Hakeri su već razvili niz mehanizama koji omogućavaju presretanje standardnih poziva Windows funkcijama, a pošto možete presresti poruku, to znači da možete u potpunosti simulirati čitanje, potpuno zamjenjujući standardne pozive svojim. Kao što je gore pomenuto, ovom metodu hakovanja može se suprotstaviti samo pristupanjem disku, a ne standardnim pozivima.

(2) Hack programskog modula

Ovo je sljedeći nivo hakovanja. U slučaju da nije bilo moguće kopirati aplikaciju, a način njene zaštite je također nepoznat, tada haker prelazi na sljedeći nivo hakovanja - na proučavanje logike samog programa, kako bi analizirao cijeli kod aplikacije, odaberite zaštitni blok i deaktivirajte ga.

Hakiranje programa se izvodi na dva glavna načina. Ovo je otklanjanje grešaka i rastavljanje.

Otklanjanje grešaka je poseban način rada koji kreira posebna aplikacija - debugger, koji vam omogućava da korak po korak izvršavate bilo koju aplikaciju, proslijeđujući joj cijelo okruženje i čineći sve kao da aplikacija radi samo sa sistemom, a sam debuger je nevidljiv. Mehanizmi za otklanjanje grešaka koriste svi, a ne samo hakeri, jer je to jedini način da programer otkrije zašto njegova ideja ne radi kako treba. Naravno, svaka dobra ideja može se iskoristiti za zlo. To je ono što hakeri koriste analizirajući kod aplikacije u potrazi za zaštitnim modulom.

Ovo je takozvani način izvršavanja korak po korak ili, drugim riječima, interaktivni. A postoji i drugi - rastavljanje je način pretvaranja izvršnih modula u programski jezik razumljiv osobi - asembler. U tom slučaju, haker dobija ispis onoga što aplikacija radi. Istina, ispis može biti jako, jako dugačak, ali niko nije rekao da je lako skinuti zaštitu.

Hakeri aktivno koriste oba mehanizma hakovanja, jer je ponekad aplikacija lakše proći kroz korake, a ponekad je lakše dobiti listu i analizirati je.

Pogledajmo sada glavne metode hakovanja i suzbijanja.

Debuggers

Postoji mnogo programa za otklanjanje grešaka: od programa za otklanjanje grešaka koji su deo razvojnog okruženja, do emulirajućih debuggera trećih strana koji potpuno „uranjaju“ otklonjenu aplikaciju u analitičko okruženje, dajući programeru (ili hakeru) potpunu statistiku o tome šta i kako aplikacija radi. S druge strane, takav debuger toliko jasno imitira okruženje da aplikacija, koja radi pod njim, misli da radi sa sistemom direktno (tipičan primjer takvog debugera je SoftIce).

Opozicija

Postoji mnogo načina da se suprotstavite. Upravo su to metode suprotstavljanja, jer je njihov glavni zadatak da rad debugera učine potpuno nemogućim ili što je moguće mukotrpnijim. Hajde da opišemo glavne metode suzbijanja:

Zabrljati programski kod. Način na koji se posebne funkcije uvode u program i pozivi koji izvode složene radnje pristupaju pogonima, ali u stvari ne rade ništa. Tipična prevara. Hakera treba odvući stvaranjem grane koja će privući pažnju složenim pozivima i sadržavati složene i velike proračune. Haker će prije ili kasnije shvatiti da je prevaren, ali će vrijeme biti izgubljeno.

Korištenje multithreading. Takođe je efikasan metod zaštite koji koristi mogućnosti Windows-a za paralelno izvršavanje funkcija. Bilo koja aplikacija može ići linearno, odnosno instrukciju po instrukciju, i može je lako pročitati debugerom, ili se može podijeliti na nekoliko niti koje se izvršavaju istovremeno, prirodno, u ovom slučaju nema govora o linearnosti koda, a pošto nema linearnosti, onda je analizu ovdje teško provesti. U pravilu, stvaranje 5-6 ili više niti značajno komplikuje život hakera. A ako su i streamovi šifrirani, haker će se dugo zaglaviti pokušavajući otvoriti aplikaciju.

Suzbijanje promjena radnog okruženja- sam program nekoliko puta rekonfiguriše okruženje, ili uopšte odbija da radi u promenjenom okruženju. Nisu svi programi za ispravljanje pogrešaka u stanju 100% simulirati sistemsko okruženje, a ako "eksperimentalna" aplikacija promijeni postavke okruženja, prije ili kasnije "pogrešni" program za otklanjanje grešaka može pokvariti

Protivljenje postavljanju kontrolnih punktova. Poseban mehanizam podržan od strane mikroprocesora, uz pomoć kojeg je moguće proučavati ne cijeli program, počevši od početka, već, na primjer, samo počevši od sredine. Da biste to učinili, poseban poziv se postavlja u sredinu programa (pozivna tačka je BreakPoint), koji prenosi kontrolu na debugger. Nedostatak ove metode leži u činjenici da se za implementaciju prekida mora izvršiti promjena koda aplikacije koja se proučava. A ako se aplikacija s vremena na vrijeme provjerava ima li kontrolnih tačaka, onda će to biti vrlo, vrlo teško.

Promjene u određenim registrima procesora, na koje debageri reaguju neadekvatno. Isto kao i sa okolinom. Debager je takođe program i takođe koristi i operativni sistem i procesor, koji je jedan za sve. Dakle, ako promijenite određene registre mikroprocesora koje debuger ne može emulirati, onda možete značajno "potkopati" njegovo zdravlje.

Rastavljači i damperi

Gore je rečeno o disassembleru, ali o dumperu možete dodati da je to praktički isti disassembler, samo što ne prevodi datoteku koja se nalazi na disku u asemblerski kod, već sadržaj RAM-a u trenutku kada aplikacija je počela normalno da se izvršava (odnosno, prošla je sve odbrane). Ovo je jedno od podmuklih sredstava hakovanja, u kojem se haker ne mora baviti mehanizmima koji se suprotstavljaju otklanjanju grešaka, već samo čeka da aplikacija završi sve provjere legalnosti pokretanja, provjerava oznake na disku, i počinje normalan rad. U ovom trenutku damper uklanja "čistu" šifru bez nečistoća. Na svačiju radost, ne mogu se sve odbrane tek tako otkriti! I više o tome u nastavku:

Enkripcija. Najjednostavniji i najefikasniji način suprotstavljanja. Podrazumijeva da se određeni dio koda nikada ne pojavljuje u slobodnom obliku. Kod se dešifruje tek prije nego što se na njega prenese kontrola. Odnosno, cijeli program ili njegov dio je šifriran, a dešifruje se samo prije izvršavanja. Shodno tome, da biste analizirali njegov kod, morate koristiti debugger, a njegov rad može biti vrlo, vrlo komplikovan (vidi gore)!

Šifriranje i dešifriranje (dinamička promjena koda). Naprednija metoda šifriranja koja ne samo da dešifrira dio koda prilikom izvršavanja, već ga i šifrira natrag čim se izvrši. Sa takvom zaštitom, haker će morati da provodi sve vreme sa debagerom, a rušenje zaštite će se povući jako, jako dugo.

Korišćenje virtuelnih mašina. Još jedna nadogradnja enkripcije. Metoda nije samo šifriranje i dešifriranje cijelih fragmenata koda, već da se to radi naredbom, baš kao što radi debuger ili virtuelna mašina: uzmite kod, konvertujte ga u mašinski kod i pošaljite ga na izvršenje, i tako sve dok ne cijeli modul se izvršava. Ova metoda je mnogo efikasnija od prethodnih, jer funkcije aplikacije nikada nisu otvorene hakeru. Naravno, teško ga je implementirati, ali implementacijom možete se zaštititi od napada bilo kakvih hakera. Ali ova metoda ima nedostatak - performanse, jer takav prijevod oduzima puno vremena, i, shodno tome, metoda je dobra za zaštitu samo kritičnih dijelova koda.

Dodatne protumjere

Ovdje već postoji čist opis bilo kakvih mogućnosti za suprotstavljanje. Dati su opšti uvodi, jer zaštita može biti efikasna samo kada je svaki njen modul napisan savesno koristeći razne trikove. Odnosno, svi gore navedeni recepti moraju biti prisutni u ovom ili onom obliku u bilo kojem sistemu.

Koristite resurse sistema Windows za pohranjivanje zaštitnih podataka: dodatna memorija dodijeljena za postavke prozora i lokalna pohrana niti. Suština metode je nestandardna upotreba standardnih područja, na primjer, za pohranjivanje ključeva, lozinki itd., uopće ne tamo gdje će se tražiti prilikom hakovanja.

Koristite operatore poređenja na nestandardne načine kako biste izbjegli njihovo eksplicitno prisustvo. Poređenja radi, postoje određene upute za mikroprocesor za koje znaju i programeri i hakeri. A ako pokušate koristiti nestandardne vrste poređenja, onda možete malo zbuniti hakera koji očekuje standardni odgovor.

Izbjegavajte pristup varijablama koje su direktno povezane sa zaštitom. Odnosno, koristite sve indirektne načine za pristup posebnim područjima.

Koristite metodu "zrcaljenja" događaja, odnosno primijenite nestandardne radnje na standardne pozive. O tome je bilo riječi gore.

Koristite pouzdane, vremenski testirane algoritme za enkripciju itd.

Ovdje su navedeni samo glavni pristupi, čak ni ne oni glavni, već oni dobro poznati. A o originalnom razvoju saznaćemo kasnije, čim hakeri budu mogli da probiju još jednu jedinstvenu zaštitu.

Key2Audio zaštita od kopiranja audio CD-a, koju su nedavno implementirale brojne izdavačke kuće, može se razbiti običnim markerom.

To su saznali neki anonimni istraživači koji su internetom širili informacije o svom otkriću, prenosi Reuters.

Tehnologija Key2Audio, koju je razvio Sony, sastoji se u činjenici da se dodatna numera sa netačnim digitalnim podacima snima na CD koji sadrži muzičke kompozicije. Ova traka se obično nalazi na vanjskom krugu diska. Personalni računari su dizajnirani na način da u početku čitaju informacije. Pošto su podaci na zaštitnoj stazi pogrešni, računar će bezuspešno pokušati da ih pročita i neće moći da reprodukuje muziku snimljenu na istom disku.

Ovo ograničenje se odnosi i na PC i Macintosh računare (neke Macintosh mašine se zamrzavaju kada koriste takve diskove), kao i na neke modele prenosivih i automobilskih plejera. Obični kućni audio uređaji reproduciraju takve diskove bez problema.

Zaobilaženje ove zaštite pokazalo se prilično jednostavno: ako je "lažna staza" obojena običnim markerom, onda ostatak sadržaja zaštićenog diska može lako pročitati računar i stoga kopirati na tvrdi disk ili drugi medij za skladištenje.

Na osnovu članaka:

Pavel Tkachev, Alexander Sinitsky, Pavel Khlyzov, Vladimir Gorchakov, Sergey Karlovsky

UDK 638.235.231 "UPOTREBA SOFTVERA I HARDVERA ZA ZAŠTITU INFORMACIJA NA KOMPAKT DISK-u OD NELEGALNOG KOPIRANJA I REPRODUKCIJE"

Novichkov Alexander

Analiza tržišta zaštite softvera od neovlašćenog kopiranja.

Uputstvo

Preuzmite i instalirajte CDRWin softver za narezivanje diskova verziju 3.6 ili noviju. Možete ga pronaći na web stranici programa softodrom.ru ili soft.ru. Pokrenite program na personalnom računaru. U pravilu, nakon instalacije, na radnoj površini će se pojaviti prečica. Prvo morate kopirati disk s podacima koji planirate snimiti uz zaštitu od kopiranja.

Umetnite disk sa podacima u drajv. Koristeći komande glavnog menija, napravite sliku diska i sačuvajte je na čvrstom disku. U stavci menija Record Disc izaberite opciju Load Cuesheet. Pronađite donji parametar Total Disc Time (na primjer, 44:03:52) i zapamtite ga.

Kreirajte lažni unos u CUE opisnoj datoteci koristeći bilo koji uređivač teksta (i obični Notepad će takođe). Da biste to uradili, dodajte linije TRACK 01 MODE[....]INDEX 01 00:00:00 u CUE datoteku. Prenumerirajte staze prema sadržaju vašeg fajla, postavljajući parametar MODE na isti kao u drugim zapisima .

Promijenite ukupno vrijeme diska oduzimanjem dvije sekunde. Sada zadnji unos izgleda ovako: TRACK 02 MODE[....]INDEX 01 44:01:52

Provjerite je li vrijeme početka nove staze isto kao 44:03:52 tako da nema preklapanja s podacima. Da biste to uradili, kliknite na Record Disc, stavku Disc Layout. Napišite podatke koji sadrže .

Nažalost, za bilo kakvu zaštitu postoji (ili će postojati) način hakovanja. Na primjer, ova metoda neće raditi za program Nero Burning Rom - to jest, korisnik će kopirati disk pomoću ovog programa ako koristi isti pogon. Možete koristiti i posebne programe koji šifriraju sav sadržaj, bez obzira na sadržaj, a istovremeno se postavljaju lozinke za otvaranje arhive.

Izvori:

- Narezivanje CD-a ili DVD-a sa

U nekim slučajevima postaje potrebno postaviti zaštitu datoteke, au nekim slučajevima i ukloniti je. To mogu biti banalni razlozi od gubitka lozinke iz zaštićene datoteke do želje za korištenjem informacija s ograničenim pristupom. Bez analize zakonitosti i mogućnosti vaših radnji, daćemo nekoliko načina za uklanjanje zaštite sa fajla.

Uputstvo

Kako ukloniti zaštitu zavisi od tipa datog fajla. Ako je zaštita od uređivanja postavljena u Excel ili Word datoteci, tada je najlakši način da otvorite ovu datoteku, prebacite sav sadržaj u novu datoteku i spremite je pod drugu . Nova datoteka kreirana na ovaj način će se moći uređivati.

Ako postoji potreba da uklonite zaštitu sa datoteka koje se nalaze na fleš kartici, pažljivo pregledajte medij. Možda postoji prekidač na samoj kartici koji postavlja ograničenja za rad sa fleš diskom. Pomerite ovaj prekidač i pokušajte da otvorite fajlove.

Ako nema takvog prekidača ili se ne može koristiti za uklanjanje zaštite, fleš disk je možda pogrešno isključen ili je možda došlo do greške prilikom pisanja datoteka. U tom slučaju mogu biti potrebne drastične mjere, sve do njegovog formatiranja.

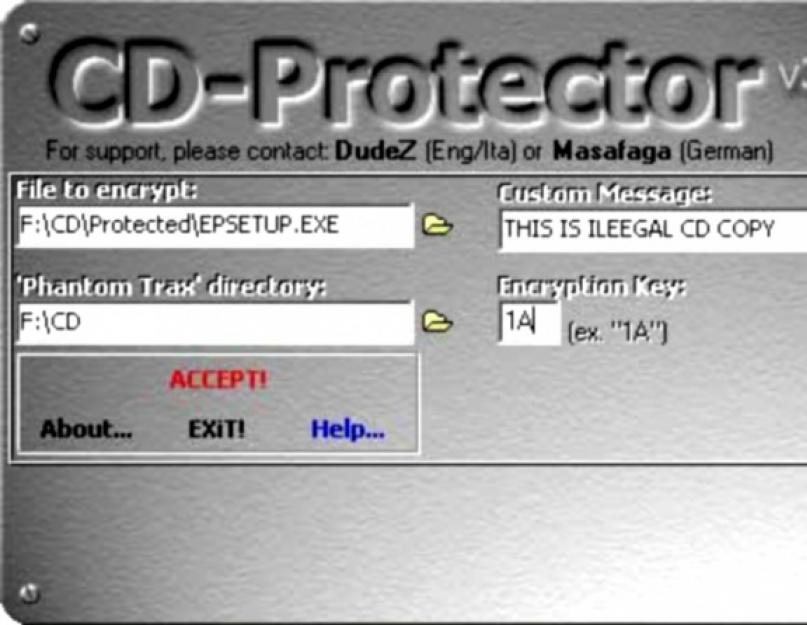

Svima je poznat problem softverske piraterije - ljudi koji distribuiraju krekovan, "hakovan" softver krše zakone o autorskim pravima. Na sreću, postoje kompjuterski programi koji mogu zaštititi disk od prepisivanja. O tome će biti članak. Definitivno ćemo pretpostaviti da ćete zaštititi AudioCD disk, odnosno disk sa muzikom.

Trebaće ti

- program koji štiti disk od kopiranja - CD protektor, kao i običan program za narezivanje diskova - Nero.

Uputstvo

Potrebno je popuniti polja kao što su Phantom Trax imenik, Custom Message, Encryption Key. U prvom od navedenih polja morate navesti fasciklu u kojoj se nalaze datoteke, koje će naknadno biti zapisane na disk. U drugo polje upišite poruku - pročitaće je onaj ko želi disk. Treće polje je nekoliko znakova unesenih sa , mogu biti bilo koji i potrebni su samom programu. Nakon toga kliknite na dugme Prihvati - i pričekajte da program CD Protector završi svoj posao.

Zatim morate pokrenuti Nero Burning ROM program, u stavci izbornika "datoteka" odaberite "novo" (File - New). Otvara se prozor u kojem morate odabrati Audio - CD. Istovremeno, uvjerite se da polje za potvrdu ispred Write CD-Text nije označeno (write text cd). Idite na odjeljak Narezivanje i isključite Finalize CD i Disc-at-once. Nakon što završite sve operacije, kliknite na dugme "OK".

Nakon toga možete dodati datoteke projektu koji ste kreirali u drugom koraku. Zatim kliknite na stavku menija "Datoteka - Narezivanje diska". Pred vama će se otvoriti prozor "Narezivanje diska", u "CD postavkama" potrebno je označiti stavke "Track cache na hard disku" i stavku "Izbriši tišinu na kraju zapisa".

Povezani video zapisi

Izvori:

- kako prepisati

Ljudi koji često rade s različitim diskovima ponekad razmišljaju o stvaranju zaštite. Posebno je popularna zaštita od kopiranja. Ove operacije može obaviti i svaki korisnik koji želi. Samo trebate slijediti neka pravila.

Trebaće ti

- Personalni računar, CD Protector i Nero

Uputstvo

Kreirajte folder u kojem će se nalaziti za snimanje. Instalirajte se na program kao što je "CD Protector". Pokrenite polje "File to encrypt" i odredite lokaciju glavne datoteke. To može biti takva datoteka "Setup.exe". U odeljku "Fantom Trax direktorijum" navedite fasciklu u kojoj će biti pohranjene snimljene datoteke. U stavku pod nazivom "Prilagođena poruka" unesite onu koja će se odmah pojaviti kada neko proba vaš disk. Možete napisati bilo koji izraz. U polje pod nazivom "Ključ za šifriranje" unesite bilo koji par znakova iz vašeg . Njihovo značenje je nebitno. Kliknite na "ACCEPT!". Pričekajte neko vrijeme da se proces završi.

Zatim možete preći na sljedeći korak. Kliknite na dugme "Pomoć". Pročitajte upute za daljnji rad s diskom. Ovo će vam pomoći da brže obavite posao. Pokrenite program Nero koji je dostupan na bilo kom računaru. Ako je parametar "Čarobnjak" otvoren, zatvorite ga da bi bio praktičniji za rad. U meniju otvorite "File" i kliknite na karticu "New". Otvoriće se prozor "Nova kompilacija", izaberite stavku "Audio-CD" koja se nalazi sa leve strane. Postavite željene opcije. Idite na odjeljak "Audio-CD" i poništite izbor u polju pored riječi "Write CD-Text". U koloni "Narezivanje" ne zaboravite isključiti "Finalizuj CD" i također "Disc-At-Once". Kliknite na kolonu "Novo". Sa "File Browser" odaberite direktorij koji je postavljen za "Phantom Trax". Tamo odaberite datoteke "Track#1-Track#2 CD Protector.wav". Dodajte na prazan audio CD. . U meniju "Write CD" otvorite odeljak "CDA Options".

Zatim označite "Keširajte stazu na tvrdom disku prije narezivanja" zajedno sa "Ukloni tišinu na kraju *.cda staza". Sada možete započeti narezivanje numere na CD klikom na dugme "Napiši CD". Snimanje će biti obavljeno. Kliknite na "File" i odaberite "New". U prozoru pod nazivom "Nova kompilacija", pronađite "CD-ROM (ISO)" iz okomitog stupca s lijeve strane. U koloni "Multisession" označite stavku "Start Multisession disc". Uvjerite se da je opcija "Finalize CD" u "Narezivanje" definitivno onemogućena. Kada su svi fajlovi upisani na disk, iz menija "CD-Recorder" kliknite na kolonu "View Track" i pogledajte šta će tamo biti zapisano. Možete provjeriti svoj narezani disk.

Povezani video zapisi

Izvori:

- Kako staviti lozinku na tvrdi disk bez posebnih programa

U doba informacionih tehnologija, razvoj metoda za pohranjivanje i zaštitu informacija postaje posebno relevantna istraživačka tema za istraživačke timove i pojedinačne entuzijaste. Za zaštitu su potrebni ne samo softverski proizvodi, već i umjetnička djela snimljena i pohranjena na diskovima, lični podaci građana.

Kako zaštititi disk od kopiranja? Postoje programi za zaštitu diskova sa informacijama od kopiranja. Na primjer, CD-Protect, koji stvara posebne loše oblasti na disku koje prepoznaje sistem zaštite. Prema njima, diskovi se dijele na prijatelje ili neprijatelje. Kopiranje zaštićenog diska na čvrsti disk će srušiti sistem. Ovo je jedan od programa koji zaista štiti diskove.

SafeDisc v3 šifrira glavni programski modul pomoću specifičnog ključa. Na disk se primjenjuje digitalni potpis, koji odgovara ovom ključu veličine od 3 do 20 megabajta. Autentičnost zaštićenog diska se prepoznaje za 10-20 sekundi i tada možete raditi s njim. Da biste uklonili zaštitu s takvog diska, morate promijeniti šifrirani modul.

LaserLock šifrira datoteke i laserski označava disk koristeći opcionalni hardver. U teoriji, kopiranje zaštićenog diska je nemoguće. I praktički pronašao nekoliko načina da zaobiđe ovaj program.

Nekoliko metoda kopiranja

Ako postoje problemi zaštite diska od kopiranja, tada su već izmišljene metode za rješavanje suprotnih. Zaštićeni diskovi se uspješno kopiraju koristeći informacije u vlastite svrhe.

Jedan od najčešćih programa koji vam omogućava kopiranje zaštićenih DVD-ova je Alcohol 120%, koji je CD/DVD emulator. Program kreira sigurnu sliku diska na tvrdom disku računara sa svim informacijama kojima drugi programi mogu pristupiti. Slika se uzima kao normalan disk u drajvu. Program može raditi istovremeno sa 31 slikom i omogućava vam kopiranje diskova zaštićenih SafeDisc, LaserLock, Securom.

Drugi program za kopiranje zaštićenih diskova je Blindwrite. Uz njegovu pomoć možete kreirati identične kopije CD / DVD diskova, ukloniti informacije sa zaštićenih diskova različitih formata, čak i ako postoje mehanička oštećenja (izgrebana i istrošena). Programeri redovno ažuriraju ovaj program.

Stručnjaci iz oblasti programiranja i informacionih tehnologija dolaze do zaključka da ne postoji apsolutno pouzdan način zaštite diskova od kopiranja. Uostalom, što pažljivije razvijaju metodu zaštite, to je, s druge strane, teže smisliti programe za čitanje i kopiranje zaštićenih diskova.

Uputstvo

Jedan od najčešćih sistema zaštite od kopiranja je sistem StarForce. Kreatori sistema garantovali su apsolutnu zaštitu od kopiranja proizvođačima igara, ali uz pravi pristup, disk se i dalje može kopirati. Razmislite o kopiranju zaštićenog diska pomoću programa Alcohol 120%. Ovaj program se lako može pronaći i instalirati na vašem . Alcohol 120% neće samo kopirati podatke sa diska, već će i prenijeti informacije o njegovoj fizičkoj strukturi u posebnu datoteku koju čita emulator tokom procesa snimanja, a koji će zauzvrat oponašati kašnjenja koja oponašaju StarForce zaštitu.

Umetnite disk koji želite kopirati u vaš . Pokrenite Imaging Wizard u programu Alcohol 120%. Ne zaboravite označiti polje za potvrdu "omogući emulator" i odabrati Starforce 1.x / 2.x kao tip podataka. Pritisnite "Dalje". Program za uspješno kopiranje mora prvo stvoriti virtualnu sliku. Dajte ime kreiranoj datoteci, izaberite *.mds format i recite programu folder u koji će napisati sliku diska. Isključite sve nepotrebne aktivne aplikacije, postavite brzinu čitanja diska na minimum. Što pažljivije Alcohol 120% čita izvorni disk, veća je vjerovatnoća da će moći da se nosi sa zaštitom. Ovisno o snazi računara, nakon nekog vremena kreiranje virtualne slike će biti završeno, možete ukloniti disk iz pogona.

Sa snimljenom virtuelnom slikom možete raditi različite stvari. Najbolje rješenje bi bilo povezivanje slike s virtualnim diskom. Program Alcohol 120% je, zapravo, specijalizovan za ovo. Ali možete ga pokušati snimiti na fizički disk. Prilikom snimanja, Alcohol 120% čita zaštitne podatke iz informativne datoteke i pokušava u potpunosti rekreirati fizičku kopiju diska koji vam je potreban. Brzina pisanja, kao i kod čitanja, potrebno je odabrati minimalnu. Nakon nekog vremena, vaš disk će biti spreman.

Ponekad postoji potreba za kreiranjem diskova sa zaštitom od kopiranja. Na primjer, svaki drugi operater koji se bavi video snimanjem događaja (praznici, matineje, vjenčanja) kreira zaštićene diskove. Ali šta ako ste snimili takav disk, ali je original obrisan na vašem računaru? Većina diskova zaštićenih od pisanja dizajnirana je na takav način da se informacije na tim diskovima čitaju, ali ne i kopiraju. Ovaj problem mogu riješiti neki programi koji kreiraju slike diska s podrškom za sisteme zaštite.

Trebaće ti

- Alkohol 120%

Uputstvo

Jedan od ovih programa je Alcohol 120% utility. Ovaj program će stvoriti kompletnu sliku na vašem tvrdom disku. Alcohol podržava većinu formata diskova, omogućava vam da istovremeno radite sa 30 slika. Takođe, ovaj uslužni program vam omogućava da kopirate diskove koje ste snimili koristeći zaštitu.

Pokrenite čarobnjak za pravljenje slika. Odaberite svoj gorionik - odaberite tip podataka - Starforce 1.x/2.x. Također obratite pažnju na stavku mjerenja položaja podataka. Označite ovo polje. Pritisnite "Dalje".

Unesite naziv buduće slike. Kliknite na "Start" - odaberite brzinu čitanja vašeg diska. Postavite brzinu na najmanju. To će potrajati dosta vremena, ali će se kvalitet slike značajno povećati. Vrijedi zatvoriti sve otvorene programe, jer. mogu zauzeti sistemske resurse, što može negativno uticati na buduću sliku diska. Zatim kliknite na "OK", pričekajte završetak ove operacije.

Nakon kopiranja slikovne datoteke, provjerite njen rad montirajući je na virtuelni disk samog programa.

Izvori:

- Kako ukloniti zaštitu od pisanja na disk, inače zaštita sprječava snimanje

Svaka osoba ima svoje tajne. I što više kompjuteri prodiru u živote ljudi, to više tajni vjeruju da bi sačuvali mašinu. Ali pohranjivanje privatnih podataka na osobnom računaru uopće nije sigurno. Čak i ako su korisnički nalozi zaštićeni lozinkama, čak i ako je lozinka postavljena u BIOS-u, svako ko ima fizički pristup računaru može isključiti čvrsti disk i kopirati informacije sa njega. A kada ljudi shvate ovu zastrašujuću činjenicu, nehotice razmišljaju o tome kako kodirati disk i na taj način pouzdano zaštititi svoje podatke. Srećom, sada postoje pouzdani besplatni programi koji pružaju potrebnu funkcionalnost.

Trebaće ti

- Besplatni TrueCrypt softver za šifrovanje podataka dostupan za preuzimanje sa truecrypt.org.

Uputstvo

Započnite proces kreiranja novog šifriranog volumena. Pokrenite TrueCrypt. Odaberite "Volumes" i "Create New Volume..." iz menija. Otvoriće se "Čarobnjak za kreiranje TrueCrypt volumena". Na stranici čarobnjaka odaberite "Šifriranje nesistemske particije/disk" i kliknite na dugme "Dalje". Na sljedećoj stranici odaberite "Standard TrueCrypt volume", kliknite na dugme "Dalje". Na trećoj stranici kliknite na dugme "Odaberi uređaj". U dijalogu "Odaberite particiju ili uređaj" koji se pojavi odaberite disk koji želite šifrirati, kliknite "OK". Kliknite na dugme "Dalje". Otvoriće se sledeći čarobnjak. Odaberite "Kreiraj šifrovani volumen i formatiraj ga", kliknite " Dalje". Zatim odredite algoritme šifriranja i heširanje u padajućim listama trenutne stranice, kliknite na dugme "Dalje". Ponovo kliknite na dugme Dalje. U polje "Lozinka" unesite lozinku za disk, u polje "Potvrdi", potvrdite unesenu lozinku. Kliknite na "Dalje".

Formatirajte disk. Pomerajte kursor miša nasumično neko vreme unutar trenutne stranice čarobnjaka za kreiranje šifrovanog volumena. Ovo je neophodno za generisanje nasumičnih algoritama za šifrovanje. Izaberite sistem datoteka i veličinu klastera volumena sa padajućih lista. Kliknite na dugme "Format". U dijalogu upozorenja koji se pojavi kliknite na Da.

Pričekajte da se proces formatiranja završi. Ovo može potrajati dugo ako je particija diska koja se formatira dovoljno velika. U dijalozima s porukama koji se pojavljuju nakon formatiranja kliknite na gumbe "OK". Pritisnite dugme "Izlaz".

Montirajte novi šifrirani volumen. U glavnom prozoru programa kliknite na dugme "Odaberi uređaj...". U dijaloškom okviru koji se pojavi odaberite šifrirani volumen, kliknite na dugme "OK". Na listi na vrhu prozora aplikacije izaberite bilo koje slovo pogona. Kliknite na dugme "Mount" na dnu prozora TrueCrypt. Pojavit će se dijalog za unos lozinke za pristup disku. Unesite lozinku. Nova disk jedinica će se pojaviti na listi računarskih diskova, označena slovom koje ste ranije odabrali.

Kopirajte datoteke sačuvane u prvom koraku u šifrirani volumen. Koristite program za upravljanje datotekama ili funkcije operativnog sistema.

Povezani video zapisi

Bilješka

Nakon formatiranja diska pomoću TrueCrypt-a, sve informacije na njemu će biti izbrisane. Osim toga, disk više neće biti čitljiv. Prije šifriranja diska, pobrinite se da sačuvate sve važne informacije s njega.

Korisni savjeti

Koristite mogućnosti kreiranja TrueCrypt kontejnerskih datoteka za pohranjivanje šifriranih informacija. Ovo je fleksibilniji pristup od šifriranja cijelih particija. Datoteka kontejnera može se premjestiti na drugi računar i tamo montirati kao zaseban disk.

Izvori:

- Kako staviti lozinku na tvrdi disk bez posebnih programa

Ponekad postoje situacije kada vam operativni sistem ne dozvoljava brisanje ili premještanje datoteka na vlastitom tvrdom disku. Najčešće se to događa zato što vi kao korisnik nemate dovoljno prava za brisanje određenih datoteka. Morate promijeniti svoja prava pristupa i odgovarajuće dozvole.

Trebaće ti

- - kompjuter;

- - administratorska prava.

Uputstvo

Pretražite My Computer za datoteke na kojima ne možete raditi. Na primjer, ovo je folder Igre. Kliknite desnim tasterom miša na fasciklu i izaberite "Svojstva" iz padajućeg menija. To može biti apsolutno bilo koji folder koji se nalazi na lokalnom disku osobnog računala ili. Također je vrijedno uzeti u obzir činjenicu da neke sistemske datoteke i mape možda neće biti prikazane, jer su funkcije pregleda sistemskih podataka onemogućene.

Idite na karticu "Sigurnost" i na listi korisnika pronađite svoje ime. Kliknite na njega lijevom tipkom miša i provjerite listu dozvola koja se nalazi ispod. Ako potrebni potvrdni okviri nisu tamo, kliknite na dugme Uredi. Označite polja za sve dozvole koje su vam potrebne. Kliknite OK i Primijeni da sačuvate promjene. Zatvorite sve nepotrebne prozore da nastavite sa uklanjanjem zaštite lokalnih diskova.

TrusCont DVD Protection Toolkit je besplatni softver koji je razvio TrusCont za snimanje TrusCont Enhanced DVD-R diskova. Aplikacija kombinira funkcije snimanja diska i zaštite njegovog sadržaja. Softver ima jasan korisnički interfejs. Kompatibilan sa Widows 2000 - Windows 7.

Besplatno preuzimanje

- Preuzmite korisnički priručnik za TrusCont DVD Protection Toolkit (3,4 MB, ruski)

Preuzmite TrusCont Secure Flash Drive Burning softver

TrusCont TSFD Protection Toolkit je besplatni softver koji je razvio TrusCont za pisanje TrusCont Secure Flash Drive-a. Aplikacija kombinira funkcije snimanja i zaštite svog sadržaja. Softver ima jasan korisnički interfejs. Kompatibilan sa Widows 2000 - Windows 8.

Besplatno preuzimanje

- Preuzmite korisnički priručnik za TrusCont TSFD Protection Toolkit (6,5 MB, engleski)

Preuzmite softver za snimanje CD-RX-a

Čarobnjak za automatsko zaključavanje

Autolock Wizard™ je besplatan softver prilagođen korisniku, koju je razvio Hexalock za narezivanje CD-RX diskova. Aplikacija kombinira funkcije snimanja diska i zaštite njegovog sadržaja. Softver ima pregledno korisničko sučelje, koje je napravljeno u obliku niza upita koji se pojavljuju u procesu pripreme diska.

Autolock Wizard™ je besplatan softver prilagođen korisniku, koju je razvio Hexalock za narezivanje CD-RX diskova. Aplikacija kombinira funkcije snimanja diska i zaštite njegovog sadržaja. Softver ima pregledno korisničko sučelje, koje je napravljeno u obliku niza upita koji se pojavljuju u procesu pripreme diska.

Sistem zaštite od kopiranja zahteva direktan pristup lokalnom CD/DVD drajvu računara da bi se autentifikovao CD-RX disk. U operativnim sistemima Microsoft Windows 2000 i XP aplikacijama je zabranjen direktan pristup diskovima za čitanje osim ako korisnik računara nema prava lokalnog administratora. Ovo ograničenje sprečava sistem zaštite da potvrdi autentičnost zaštićenog diska. Rješenje ovog problema korištenjem uslužnih programa za uklanjanje i vraćanje prava opisano je u dokumentaciji čarobnjaka za automatsko zaključavanje.